De gamberradas adolescentes a complejas organizaciones criminales: así han evolucionado los ciberataques en 11 grandes golpes de la historia

- La industria de la ciberseguridad sigue creciendo, y en parte lo hace porque los ciberdelincuentes sofistican cada vez más sus ataques.

- Desde 1999 hasta el presente, los grandes ciberataques de la historia demuestran que internet es un lugar cada vez más inhóspito y peligroso.

- Estos son los 11 ciberataques más recordados de la historia y así hicieron evolucionar la industria de la ciberseguridad, según expertos de la firma española Tarlogic.

- Descubre más historias en Business Insider España.

La industria de la ciberseguridad sigue cobrando relevancia a medida que la digitalización avanza. Cuando la mayor parte de los activos de las empresas en el siglo XXI pasan a ser digitales, y el dato se convierte en el nuevo petróleo, la necesidad de contar con sistemas que seguricen las redes se tornan esenciales tanto para administraciones como multinacionales y pymes.

Pero si la seguridad informática evoluciona es por una sencilla razón: los métodos para asaltar, robar y atacar también lo hacen. La historia de la ciberseguridad puede remontarse a finales del siglo pasado, cuando adolescentes, estudiantes y jóvenes que se adentraban en el mundo de la informática se ponían a sí mismo retos y desafíos.

Retos y desafíos como superar barreras. La definición de hacker que contempla la Real Academia Española es la de pirata informático, pero desde hace años una segunda acepción detalla que hacker es una persona con grandes habilidades en el manejo de ordenadores que investiga un sistema informático para avisar de los fallos y desarrollar técnicas de mejora.

Esta definición se introdujo en el diccionario gracias a una intensa campaña de la comunidad de expertos en ciberseguridad, entre ellos Chema Alonso, hoy directivo de Telefónica y uno de los hackers más mediáticos del país. Pero la definición pude ir más allá. El término hacker se remonta al libro Hackers: Héroes de la revolución informática, publicado en 1984 por el periodista estadounidense Steven Levy.

Levy es también el autor de lo que se ha convenido en bautizar como el código ético o de conducta de los hackers. "El acceso a las computadoras debe ser ilimitado y total, toda información es libre por naturaleza", los hackers deben ser "antiautoritarios" y pueden "juzgarse por sus proezas" y "no por otras jerarquías sociales", son algunos de los términos que planteó Levy en su obra, y amplían el término hacker un poco más allá:

Hacker es aquel que es capaz de aportar nuevas soluciones a viejos problemas, generalmente mediante el uso del pensamiento divergente. Esta certera definición la aportó un hacker español, Román Ramírez, en un evento de ciberseguridad organizado por Business Insider España.

Así han evolucionado los ciberataques

Es importante definir bien hacker porque es un término que poco o nada tiene que ver con el de ciberdelincuente. Aunque se tienden a confundir, los ciberdelincuentes han usado sus cualidades, capacidades y conocimientos para cometer ilícitos en la red. Y su perfil, el de los ciberdelincuentes, también evoluciona.

Estos ciberdelincuentes se han profesionalizado. Oscar Mallo es Cybersecurity Advisor en Tarlogic, una firma de ciberseguridad española que trabaja con importantes firmas del Ibex 35. En recientes declaraciones a Business Insider España, Mallo destacaba cómo ahora lo habitual es que los ciberdelincuentes operen en colectivos organizados, como auténticas mafias.

Pero los inicios de la ciberdelincuencia no fueron siempre así. "Básicamente, al principio era gente que desarrollaba malware para satisfacer su ego personal". Mallo incide en que, además de la profesionalización, lo que revela la sofisticación de los últimos incidentes informáticos conocidos es que en la "industria" de la criminalidad informática "hay mucho talento".

Quizá un antes y un después se vivió en 2016, cuando uno de los primeros ransomware (códigos dañinos que infectan sistemas e inutilizan dispositivos tras cifrar todos sus archivos para después pedir un rescate económico) se mediatizó como nunca antes. Fue el caso de WannaCry. Afectó a firmas en España, como la propia Telefónica.

Mallo reconoce entre risas que el día en el que WannaCry actuó, él y su equipo pudieron celebrar no haber tenido que enfrentarse al temido ransomware. Evitar estos golpes requiere inversión, preparación y paciencia.

Para entender cómo ha evolucionado la historia de la ciberseguridad, Business Insider España se remonta a los últimos compases del siglo XX. Lo hace con el asesoramiento de expertos de Tarlogic, que han elegido estos como los 11 ciberataques que cambiaron para siempre la industria y la historia de la informática en todo el mundo.

Melissa (1999)

REUTERS

En marzo de 1999 se distribuyó el que fue el primer malware que se propagaba por correo electrónico. Su creador fue David L. Smith, que se declaró culpable en el juzgado. Se dice que el nombre del virus, Melissa, recibió el nombre de una stripper que Smith conoció en Florida. También que causó daños por más de 80 millones de dólares en empresas estadounidenses. Grandes firmas como Microsoft o AOL se vieron forzadas a cerrar los accesos a sus bandejas de correo.

Smith subió. un documento infectado llamado list.doc a una comunidad de usuarios de Usenet. El reclamo era que dentro del documento había una lista con contraseñas para acceder a decenas de páginas pornográficas gratuitas. El virus tenía la capacidad de propagarse mediante listas de correo a las primeras cincuenta direcciones de la agenda de Outlook, y solía corromper archivos y documentos incluyendo mensajes para sus víctimas.

"No esperaba todo el daño que provoqué. Cuando publiqué el virus, esperaba que cualquier tipo de afección financiera sería residual y menor. De hecho, incluí características al virus para evitar males mayores. No tenía ni idea de las profundas consecuencias que podría tener para el resto", lamentó Smith en el juzgado, según recoge esta publicación de la firma de ciberseguridad Sophos.

I Love You (2000)

REUTERS

Las víctimas recibían en su bandeja de entrada una presunta carta de amor. En realidad lo que estaban abriendo era un sofisticado virus que se propagaría por correo, como Melissa, y que sobreescribía los archivos del ordenador que tuviesen extensiones tan habituales como .doc o .mp3, por lo que las pérdidas fueron cuantiosas.

El virus lo escribió un estudiante del Colegio de Computación AMA de Manila (AMACC), en Filipinas. Aunque en un primer lugar detuvieron a un joven acusado de su desarrollo, en realidad fue su compañero de piso, quien se acabó entregando días después, el responsable. Cuentan los especialistas de Tarlogic que los daños se cifraron en 15.000 millones de dólares.

20 años después de la distribución del virus, Onel de Guzmán, su responsable, confesó en la BBCque la idea original del virus era robar contraseñas telefónicas para acceder a internet, ya que por entonces el acceso a la red era muy limitado y no se lo podía permitir. Sobre Onel se retiraron todos los cargos porque en aquel momento Filipinas no tenía leyes contra los delitos informáticos.

Sasser y Netsky (2004)

REUTERS

No necesitaba propagarse por correo electrónico. El gusano Sasser rastreaba la red en busca de dispositivos conectados vulnerables. Asaltaba los sistemas operativos de los mismos y provocó que el trabajo en línea fuese más difícil que nunca en 2004. Muchos vuelos transoceánicos no pudieron cancelarse a tiempo, algunos satélites sufrieron un apagón, e incluso las oficinas de la Comisión Europea se vieron afectadas.

Junto con Sasser, una versión de un virus llamado Netsky actuó de forma simultánea. Lo sorprendente del caso es que detrás de estos dos programas maliciosos se encontraba un adolescente alemán llamado Sven Jaschan que fue condenado a 21 meses de libertad condicional en su domicilio, después. de que la justicia dictaminase que escribió sus programas ilícitos cuando todavía era menor de edad.

Combinados, los daños que pudieron causar Sasser y Netsky habrían superado los 31.000 millones de dólares en todo el mundo.

Stuxnet (2010)

REUTERS

En 2010 se registró el primer ciberataque al mundo físico. Las centrifugadoras que enriquecían uranio en una planta de Irán estaban fallando y se tardó 6 meses en detectar por qué.

La razón fue un gusano conocido como Stuxnet que invadió cientos de estas máquinas para que se autodestruyeran, según recoge la BBC. Fue el primer ejemplo de un ciberataque que afectaba a la infraestructura en el mundo físico. Y probablemente no será el último.

Ciberataque a RSA (2011)

En 2011 el turno fue de RSA. Sufrió uno de los primeros grandes ciberataques corporativos, y se vio forzada a reconocer que uno de sus productos, SecurID, había sufrido un robo de información. El atacante operó enviando una serie de correos electrónicos cuyo asunto era "Plan de Contratación de 2011" a dos grupos de trabajadores de la firma que entonces eran considerados de perfil bajo.

Lo que ocurría cuando estos trabajadores abrían el archivo adjunto del correo (un Excel malicioso) es que se ejecutaba en flash un ataque de ejecución de código entonces no conocido que permitió a presuntos espías chinos a hacerse con las "joyas" de la corona de la ciberseguridad que por entonces protegía a empresas y agencias de todo el mundo.

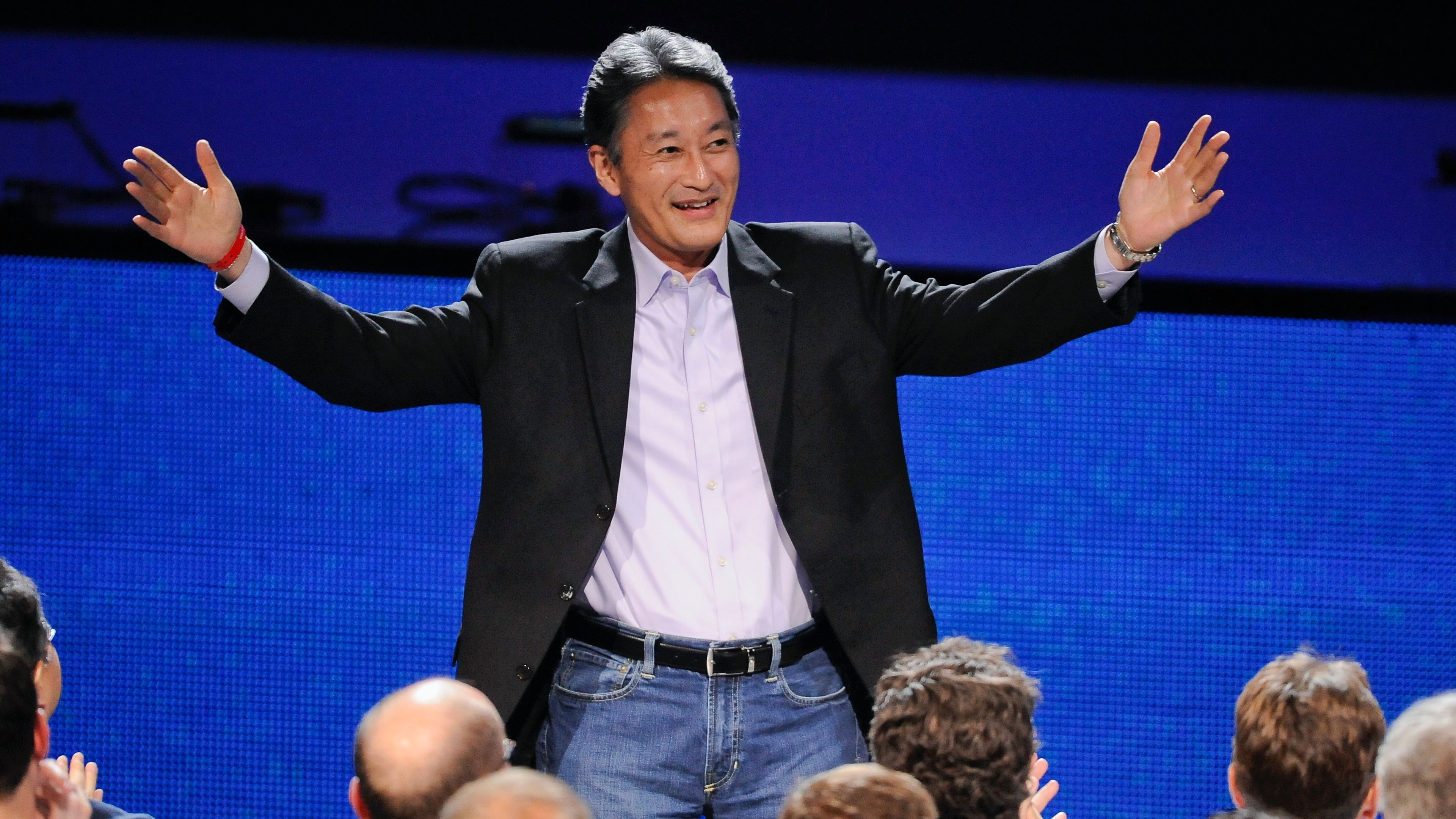

Ciberataque a Sony (2014)

REUTERS/Gus Ruelas

Uno de los mejores exponentes de cuando un ataque informático procede de un colectivo de ciberdelincuentes probablemente patrocinado por un estado extranjero. Cuando se estrenó el trailer de The Interview, un filme satírico sobre Corea del Norte, Sony Pictures sufrió varias amenazas. Estas se tornaron en pesadilla cuando en 2014 unos criminales informáticos lograron paralizar sus sistemas informáticos.

El parálisis de los sistemas desembocó, además, en una filtración de registros financieros así como de correos electrónicos de ejecutivos de todo Hollywood. En el entuerto se vio afectado incluso Kazuo Hirai, CEO de la multinacional japonesa. Se descubrieron varias cosas. Por ejemplo, que Jennifer Lawrence cobró menos que sus compañeros hombres.

Shadow Brokers (2016)

REUTERS/Kacper Pempel

Cuando se habla de las APT (amenazas persistentes avanzadas, el término con el que en la industria de la ciberseguridad se conoce a colectivos de ciberdelincuentes que pueden estar patrocinados por Gobiernos) se suele hablar de Corea del Norte, China o Rusia. Pero Estados Unidos también ha tenido la sospecha encima de patrocinar un grupo que se conoció como Equation Group.

The Shadow Brokers, cuyo nombre lo podrían adoptar directamente de una saga de videojuegos llamada Mass Effect, publicaron archivos filtrados para probar los lazos de Equation Group con la omnipresente agencia de inteligencia estadounidense, la NSA, en agosto de 2016.

También filtraron una serie de exploits para realizar múltiples ataques, como fue el caso de WannaCry.

Mirai (2016)

REUTERS/Jason Redmond

Todavía corría el año 2016 y de forma repentina grandes plataformas digitales como Twitter, Spotify o Netflix estuvieron caídas durante horas. A los titulares de medios de todo el mundo aterrizó un concepto que entonces todavía era desconocido para buena parte del público no especializado: las botnets. Enjambres de bots circulando la red.

Fue el caso de Mirai, el nombre de la botnet que se descubrió entonces y que operaba miles de dispositivos inteligentes conectados. Los utilizaba como auténticos zombies digitales, y en parte fue gracias a la escasa seguridad de este tipo de productos y tecnologías. El malware logró infectar cada vez a más y más dispositivos uniendo capacidad y potencia de procesado.

Además, sus responsables llegaron a publicar el código fuente de Mirai. A la postre, un manual de instrucciones con el que cualquiera podía construir su propia botnet para contar, con tiempo y pericia, con la capacidad de tumbar y dejar inservible cualquier tipo de servicio, por grande y popular que este sea.

NotPetya (2017)

REUTERS/Kacper Pempel

2017 fue el año de ransomware. NotPetya fue un tipo de código malicioso que infectaba ordenadores y comenzaba a cifrar sus archivos. Aparentemente, su principal vector de entrada era un programa de contabilidad usado sobre todo en la administración ucrania: fue en este país donde apareció aunque pronto dio el salto a otros estados europeos.

Entre las firmas que se vieron afectadas se encuentran el gigante del tráfico marítimo, Maersk. Se ha acusado a Rusia y a sus fuerzas armadas de estar detrás del desarrollo de este malware.

WannaCry (2017)

La idea de una oficina con megafonías advirtiendo a los trabajadores que apagasen su ordenador de forma inmediata podía parecer distópico hasta que llegó WannaCry. No había muchas empresas preparadas para lo que estaba por venir. Hoy el ransomware es uno de los formatos de ciberataques más prevalentes cuya peligrosidad ha aumentado, desde que usan la doble extorsión para exfiltrar archivos y extorsionar amenazando con publicarlos.

Pero entonces WannaCry asaltó compañías en todo el mundo y causó el pánico en el tejido empresarial de más de 100 países de todo el globo. En España, Telefónica fue una de las firmas más afectadas. También afectó equipos vitales de centros médicos, lo que puso de relieve la importancia de la ciberseguridad también para la salud y seguridad de las personas.

Qué es el Esquema Nacional de Seguridad y cómo protege nuestro ciberespacio

Además de ser un importante ciberataque, también supuso una gran advertencia para todo el mundo. La ciberseguridad comenzaría a despegar entonces.

Ciberataque a SolarWinds (2020)

REUTERS/Sergio Flores

Enésimo giro de tuerca. Los ciberdelincuentes ahora van a tratar de afectar a la cadena de valor. Si se afecta a un proveedor, se puede afectar a todos sus clientes. Es lo que hicieron en el incidente informático que afectó a SolarWinds en 2020 y que puso en jaque a grandes tecnológicas. El Gobierno de EEUU se vio obligado a intervenir.

El presidente de Microsoft, Brad Smiths, consideró el incidente como el más grave de la historia. Directivos de la firma TI comparecieron en el Congreso de EEUU y el CEO de la firma, Sudhakar Ramakrishna, provocó estupefacción cuando culpó a un becario de haber mantenido una contraseña muy fácil(solarwinds123) como desencadenante del ataque.

Una contraseña que, además, estuvo meses pública en un repositorio de GitHub, lo que ha motivado a la plataforma de repositorios de código a mover ficha para evitar que programadores cometan errores garrafales de seguridad como este.

Otros artículos interesantes:

Descubre más sobre Alberto R. Aguiar, autor/a de este artículo.

Conoce cómo trabajamos en Business Insider.