La amenaza silenciosa que se esconde tras los dispositivos del Internet de las Cosas

- Cuanto más 'inteligentes' se vuelven las casas y las ciudades, más problemas se crean a nivel de seguridad, tanto a nivel individual como grupal.

- Las redes de ordenadores zombie están causando problemas por todo Internet, desde el envío masivo de spam hasta el colapso de webs por todo el mundo.

- Esto supone una 'amenaza silenciosa' que afecta a toda la sociedad, que aumentará cuando llegue el verdadero despliegue del Internet de las Cosas.

Cuantos más dispositivos se compran e instalan en las casas, más problemas se crean a nivel de seguridad, tanto a nivel individual como grupal. Todo esto supone un inconveniente aún mayor porque las empresas están aumentando radicalmente el número de sensores y monitores remotos que se utilizan para configurar as luces de las oficinas, así como para automatizar los procesos de fabricación.

Los Gobiernos de todo el mundo también están empezando a entrar en este juego — especialmente con sus proyectos para las ciudades inteligentes, ya que quieren hacer uso de las nuevas tecnologías para mejorar la eficiencia energética de las mismas, reducir el tráfico y mejorar la calidad del agua.

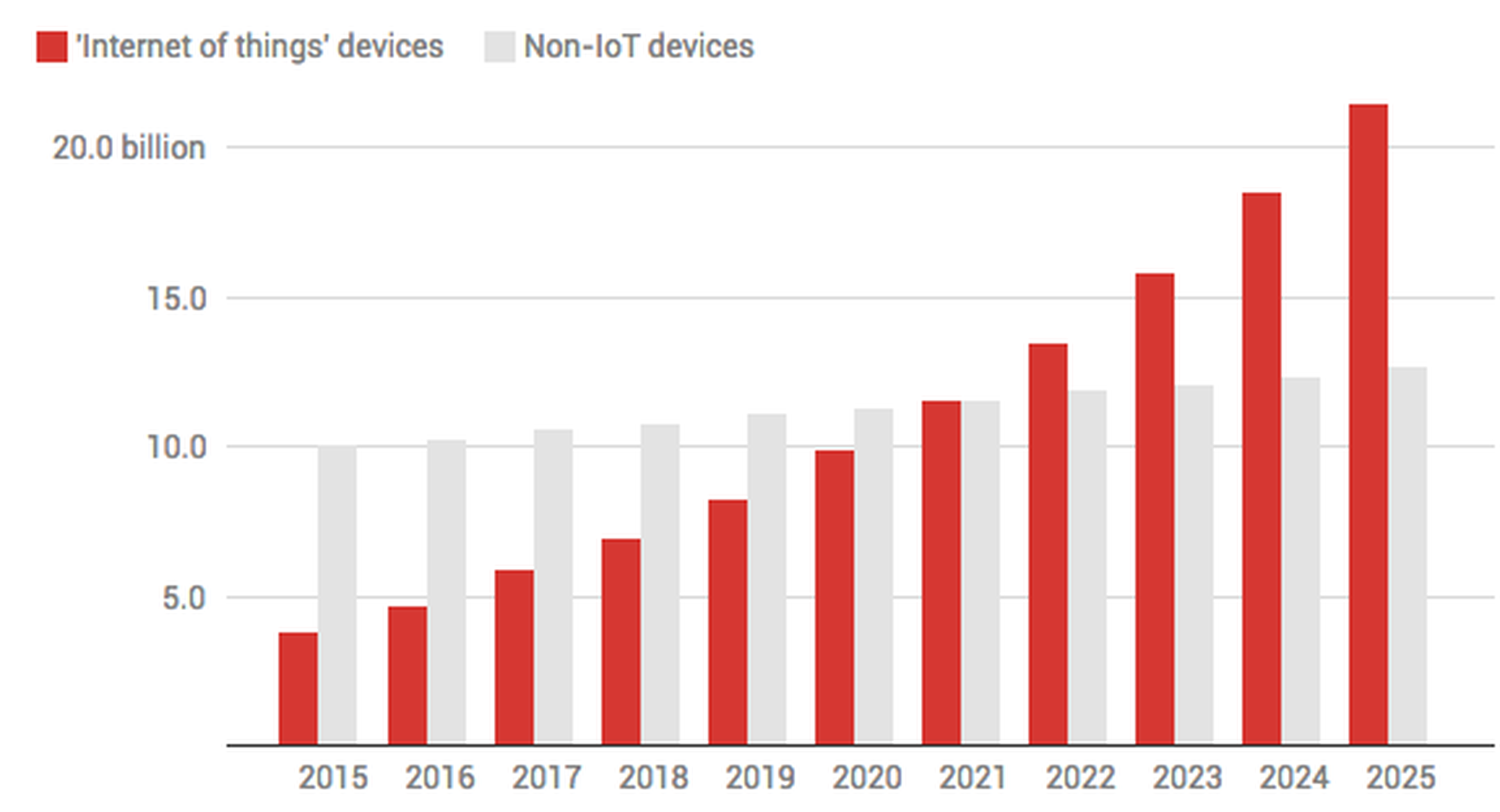

Por ello, el número de dispositivos relacionados con el Internet de las Cosas está aumentando exponencialmente, y se ha pasado de decenas a billones en apenas unos años. Así, se está creando un mundo conectado para hacer la vida de la gente más fácil, productiva, segura y eficiente. Sin embargo, esos terminales no son seguros, hasta el punto de que pueden llegar a formar parte de lo que se conoce como "botnet", una red de 'miniordenadores' vulnerables que son perfectos para los objetivos de los ciberdelincuentes.

Las redes de ordenadores zombie están causando problemas por todo Internet, desde el envío masivo de spam hasta el colapso de webs por todo el mundo. Mientras que, tradicionalmente, las botnets se centraban en comprometer la seguridad de los portátiles y ordenadores de sobremesa, el aumento de los dispositivos inteligentes para el hogar (televisores, webcams, etc) o los sensores para las fábricas, así como la poca seguridad que incorporan, está haciendo que se produzca un cambio de paradigma.

Pequeños ordenadores por todo el mundo

En el Internet de las Cosas se incluyen dispositivos de todo tipo— webcams, sensores de presión, termómetros, micrófonos, altavoces, cosas para animales, etc. Muchos de los fabricantes de estos equipos son compañías pequeñas y desconocidas que no tienen una reputación que mantener (al contrario que las grandes marcas). Su objetivo es sencillo: fabricar muchos terminales lo más rápido y barato posible. La seguridad de los usuarios no es un problema real para ellos.

Leer más: Así es cómo podría surgir una ciberguerra con Corea del Norte, según un experto en ciberseguridad

Esta variedad de dispositivos implica dos cosas: por una parte, son útiles para una amplia variedad de asuntos; por otra, hay una gran probabilidad de que cuenten con vulnerabilidades. Esto incluye desde el uso contraseñas fáciles de averiguar, hasta comunicaciones sin cifrar o interfaces web inseguras. Teniendo en cuenta que hay miles, o cientos de miles, de terminales en la misma situación, esto supone un blanco fácil para los hackers.

Si, por ejemplo, un fabricante de un dispositivo ha incluido una contraseña que no se puede cambiar — esto ocurre más a menudo de lo que crees — un ciberdelincuente podría ejecutar un programa para buscarlo, acceder al mismo, tomar el control del equipo e instalar malware para que se una a su botnet. Estos terminales, normalmente, operan bajo las instrucciones de los ciberdelincuentes, dependiendo de lo que este terminal sea capaz de hacer— como por ejemplo colapsar el tráfico de Internet para obstruir las conexiones.

Bloqueando el acceso a Internet

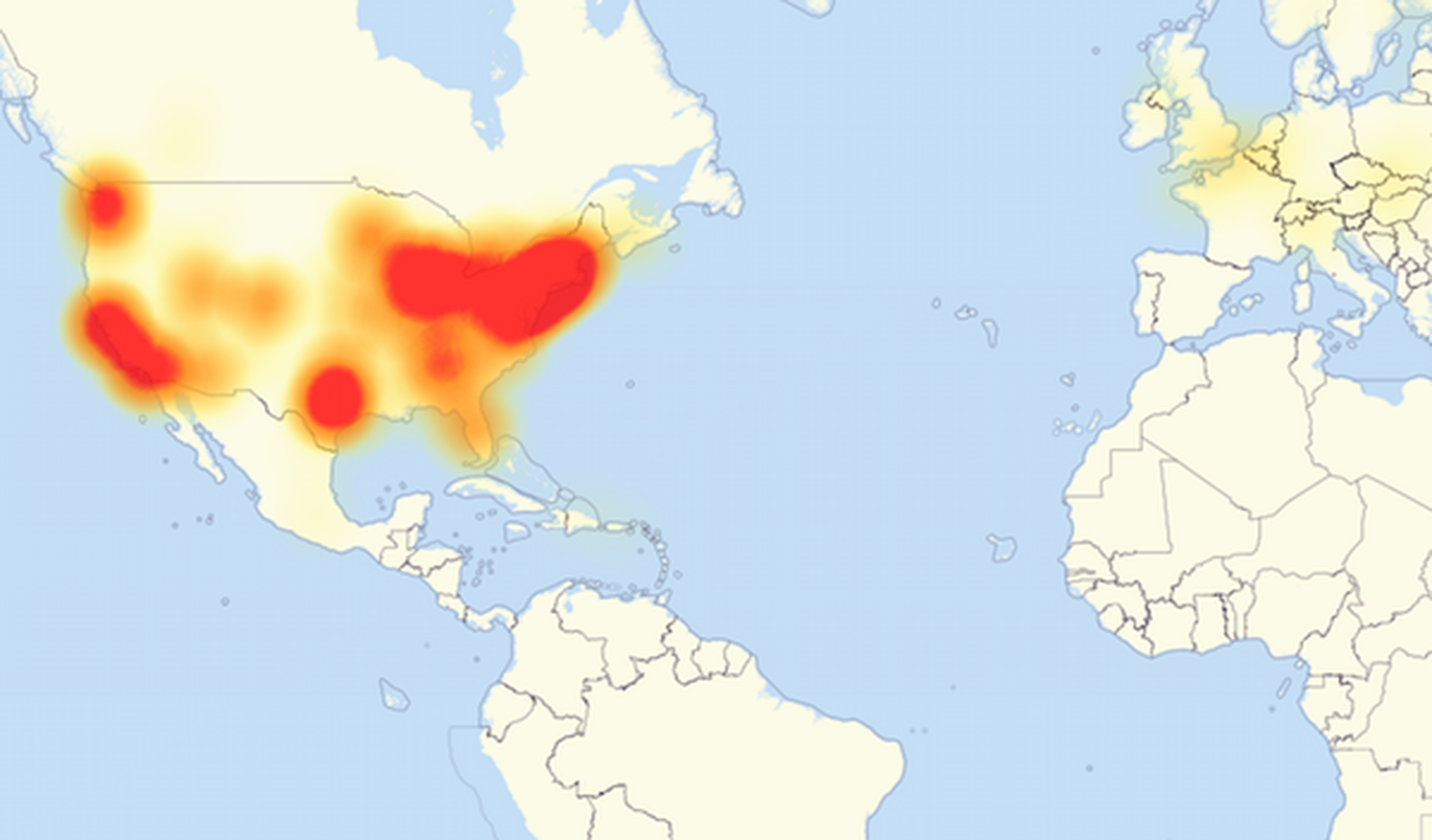

Ese tipo de ataques ocurre cuando miles de dispositivos atacan un mismo sitio a la vez, y se conoce como "ataque DDoS" (Negación de Servicio Distribuido, por sus siglas en inglés), el cual se lleva a cabo generando un gran flujo de información desde varios puntos de conexión hacia un punto de destino. De esta forma, hacen que se caigan los servidores de la compañía por la cantidad de peticiones que tienen que recoger en un momento determinado. Uno de los más conocidos fue el ataque DDoS de 2016 que afectó a los usuarios de Amazon, Netflix y PayPal en Estados Unidos.

Los responsables fueron tres adolescentes que hackearon más de 100.000 webcams y otros dispositivos para obtener cierta ventaja en Minecraft, el popular juego de bloques.

El tamaño y la escala de estos ataques —y la cantidad de terminales que pueden contribuir a su causa— hace que lo que puede parecer un asunto privado que es responsabilidad de cada uno se convierta en un asunto global y público que nos afecta a todos. La gente quiere proteger sus dispositivos, por su puesto. Sin embargo, no hay que perder de vista que las mismas redes que se usan para emitir los programas de televisión y música son las que se utilizan para vincular las alarmas de robo con la policía, administrar los semáforos en las áreas más congestionadas y las que hacen que los coches autónomos se comuniquen entre sí.

Toda esa actividad puede verse comprometida si los ciberdelincuentes empiezan a emitir mensajes sin sentido o comienzan a colapsar la red. Como consecuencia, se producirían atascos en las ciudades y la policía tendría dificultades para comunicarse entre sí. Y es que hasta los terminales más pequeños pueden causar graves repercusiones alrededor del mundo si se unen y atacan todos a la vez.

Este artículo ha sido publicado originalmente por The Conversation por Charles T. Harry, profesor Asociado de Políticas Públicas en la Universidad de Maryland. Lee el original.

Otros artículos interesantes:

Conoce cómo trabajamos en Business Insider.