El 'antídoto' de Ryuk, el 'ransomware' que atacó a Everis y la Ser, elimina archivos encriptados aunque se pague el rescate

- Los desarrolladores de Ryuk han distribuido un 'antídoto', un desencriptador, para las víctimas que pagan el rescate económico.

- Sin embargo, una empresa de ciberseguridad, Emsisoft, ha detectado un problema en esta aplicación: puede eliminar los ficheros.

- Ryuk encripta solo parcialmente los archivos de más de 50 megas, por lo que en su desencriptado pueden quedar inservibles.

- Los expertos recomiendan en todo caso nunca pagar el rescate y acudir a las autoridades y a laboratorios especializados.

- Descubre más historias en Business Insider España.

Ryuk, con permiso de WannaCry, ha conseguido labrarse un nombre propio en el mundo de la ciberseguridad. Ha afectado a múltiples empresas en 2019, y en España ha tenido especial incidencia por los ataques a Everis o a la cadena Ser. Su prevalencia ha sido tal que incluso el Centro Criptológico Nacional se vio obligado a lanzar una alerta a principios de octubre.

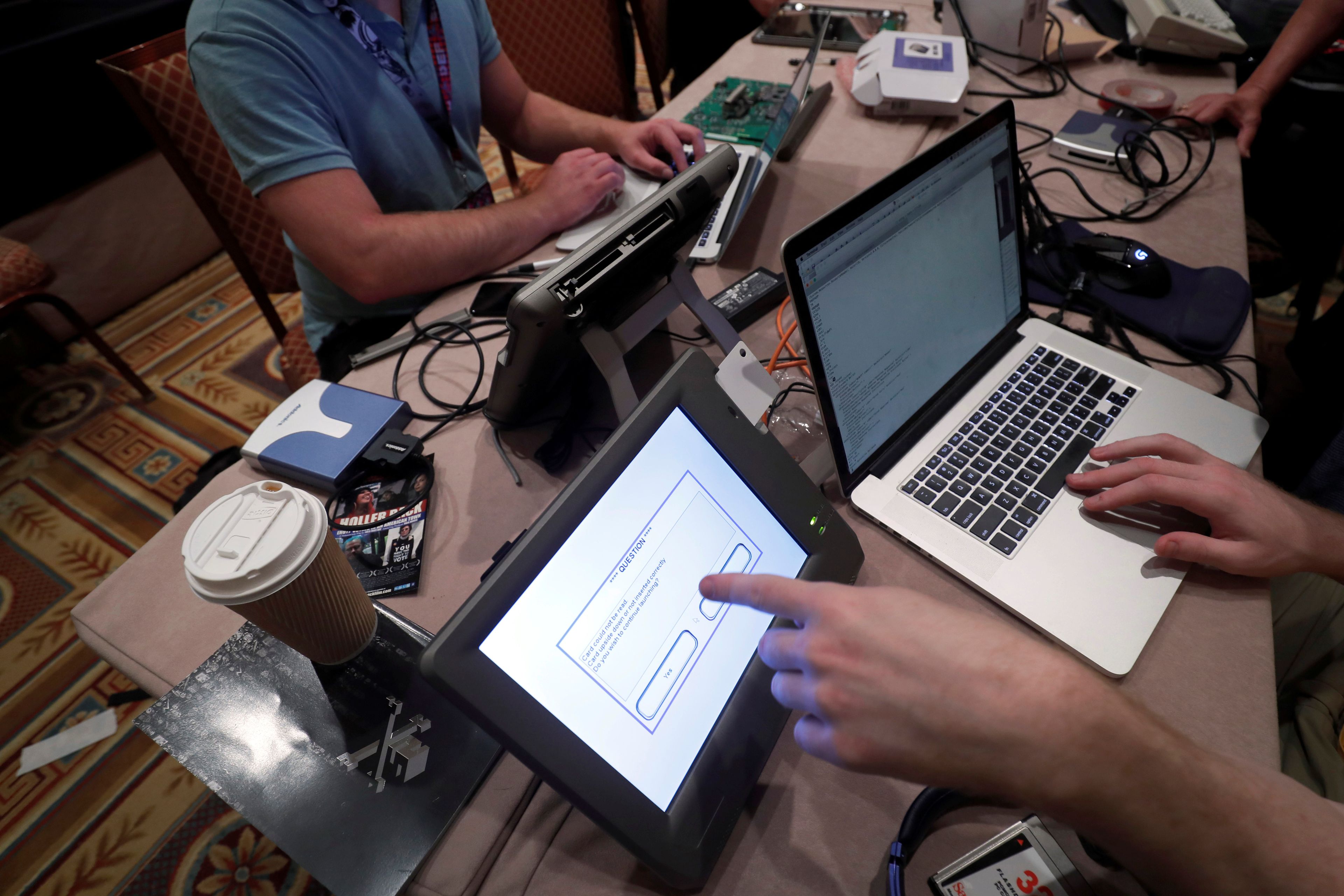

Es un ransomware, un programa malicioso cuyo objetivo es infectar un terminal y encriptar los archivos. Esta forma de operar le permite a los ciberdelincuentes pedir a sus víctimas un rescate económico para recuperar sus ficheros. Todos los expertos en ciberseguridad, tanto de agencias gubernales como de firmas privadas, recomiendan siempre lo mismo: no pagar.

Este descubrimiento les da todavía más razón.

Emsisoft, una firma especializada en ciberseguridad, ha detectado un bug en el antídoto de Ryuk. El programa que desencripta los archivos infectados puede provocar que las víctimas, aunque hayan pagado el rescate, pierdan ingentes cantidades de datos.

De forma somera, la empresa detalla en un artículo publicado en su blog que cuando Ryuk se encuentra con un archivo de más de 54 megas de peso, solo encripta ciertas partes del archivo para ser más rápido y afectar a más ficheros en el menor tiempo posible. Su objetivo no es otro que causar el mayor daño posible antes de que se detecte la infección.

"Como resultado, el desencriptador desarrollado por los autores de Ryuk romperá archivos, y eliminará varios bytes en el proceso de desencriptado". Así, "dependiendo del tipo de fichero", esta forma de desencriptar podría provocar algún que otro problema.

Según Emsisoft, "en el mejor de los escenarios, algunos bytes aislados por el desencriptador serían espacios libres, huecos". Así que no supondría ninguna pérdida de información.

Sin embargo, "en algunos ficheros de disco virtual o de bases de datos como las de Oracle, los archivos almacenan información importante hasta en el último byte, por lo que estos ficheros dañados podrían fallar al abrirse".

Se debe a un bug detectado en el desencriptador que los ciberdelincuentes han desarrollado. El 'antídoto' de Ryuk. Emsisoft, un laboratorio de ciberseguridad en el que los investigadores han desarrollado más de 60 desencriptadores, ofrece por este motivo una alternativa al programa que han desarrollado los criminales.

Además, recomiendan que en caso de pagar el rescate, se haga una copia de seguridad de los archivos encriptados. La razón no es otra que el desencriptador que ofrecen los ciberdelincuentes "elimina los archivos encriptados una vez considera que se han desencriptado correctamente".

"Antes de poner en marcha cualquier desencriptador de ficheros, tanto de origen legítimo como no, asegúrate de que has hecho una copia de seguridad de los archivos infectados antes. Dado que la aplicación podría no funcionar correctamente, siempre podrías volver a intentarlo una vez más", recuerda la empresa en un comunicado en su blog.

Emsisoft no es la única compañía que desarrolla herramientas de desencriptado para las víctimas de ransomware. La iniciativa No More Ransom, impulsada por firmas privadas y cuerpos policiales de toda Europa,anunció el pasado mes de julio que ya había evitado que se pagaran más de 100 millones de euros en rescates de este tipo.

Ryuk ha afectado en los últimos meses a varias empresas españolas. No ha sido tan mediático como WannaCry, que en marzo de 2017 puso en señal de alerta a Microsoft y en mayo del mismo año afectó a Telefónica. Este ransomware ha sido el protagonista del último tercio del año en este país, después de que haya formado una solvente dupla con el troyano Emotet.

Emotet, antiguo troyano bancario, se encarga de distribuir el ransomware accediendo e infectando terminales. La fórmula empleada más habitual es la de un correo electrónico con phising, es decir, con un cebo falso con el que la víctima piensa que está accediendo a una página o descargando un archivo legítimo: por ejemplo, una factura o un currículum del correo.

En realidad se trata de un fichero infectado que al abrirse desencadena una serie de procesos por el cual se acaba instalando el ransomware en el PC.

La prueba de que Emotet ha vuelto a su actividad es que en septiembre se detectó un incremento del 730% de su incidencia, según revelaba Markets Insider en un reciente artículo.

Emotet y Ryuk ya han afectado en España a administraciones públicas, como al Ayuntamiento de Jerez de la Frontera. La penetración de este ciberataque fue tanta que el Centro Criptológico Nacional se vio obligado a desplazar a varios técnicos que ayudasen a los funcionarios municipales a resolver el problema.

Además de Everis y la cadena Ser, semanas después, Ryuk podría haber estado detrás de múltiples ciberataques a otras grandes compañías.

Solo en las últimas semanas se han conocido, además, ciberataques del estilo a multinacionales españolas como Prosegur.

Otros artículos interesantes:

Descubre más sobre Alberto R. Aguiar, autor/a de este artículo.

Conoce cómo trabajamos en Business Insider.