Cuidado con lo que enchufas a tu móvil: esto no es un simple cable, es una sofisticada arma de hacking con la que expertos en ciberseguridad ya entrenan

REUTERS/John Gress

- Un especialista en ciberseguridad llamado Mike Grover presentó en 2019 en la DEFCON el O.MG, un dispositivo que simula ser un cable Lightning de Apple o USB-C.

- Ahora comercializa una nueva versión, pero en realidad el cable no sirve para (solo) transferir datos o cargar el teléfono: es una sofisticada herramienta de hacking.

- A pesar de que sus usos son potencialmente peligrosos, este cable solo se distribuye a especialistas en ciberseguridad que quieren entrenarse ante nuevas amenazas.

- Descubre más historias en Business Insider España.

La dicotomía entre mundo físico y mundo digital ha terminado y la pandemia ha acelerado mucho la concienciación en ciberseguridad, a medida que los ataques informáticos contra ciudadanos y empresas vulnerables se han tornado más sofisticados con todo el mundo trabajando desde casa.

Sin embargo, hay una recomendación que se oye desde antes de que estallase la crisis sanitaria y que es más pertinente que nunca: no conectes tu dispositivo a un enchufe del que no tengas plenas garantías ni tampoco introduzcas un pendrive en tu ordenador sin conocer su procedencia.

Situaciones tan rutinarias e inocentes como cargar el teléfono en los enchufes del metro o llevar un pen a una copistería para imprimir algo pueden convertirse en una pesadilla si no estás protegido.

En una estación de metro no se puede garantizar si detrás de la pared del enchufe hay una toma de corriente eléctrica o un ordenador oculto repleto de código malicioso. Tampoco se puede asegurar con rotundidad si algún actor ha dispuesto oculto y camuflado un conector repleto de malware que el usuario medio no detectaría al enchufar su teléfono.

Las copisterías que no presten la suficiente atención a la seguridad de sus dispositivos podrían acabar llenando de virus los pen de sus clientes.

Pero todo va un paso más allá con lo que cuenta Forbes en este artículo. "El cable USB más peligroso del mundo ahora es todavía más poderoso", detalla un anuncio que se está viendo estos días en las redes sociales. Se trata de un producto que se está comercializando en Hak5, una web especializada en pentesting (pruebas de penetración, una técnica con la que los especialistas en ciberseguridad pueden mejorar las capacidades defensivas de sus clientes).

El producto no es otra cosa que la evolución de un cable conocido como O.MG, un dispositivo que presentó un experto en ciberseguridad estadounidense llamado Mike Grover (cuyo alias es MG) en la DEFCON, una de las mayores conferencias de hacking del mundo, hace 2 años. Grover logró crear un cable de datos añadiendo dispositivos de hardware con capacidades de hacking, y sin ocupar demasiado espacio.

O.MG

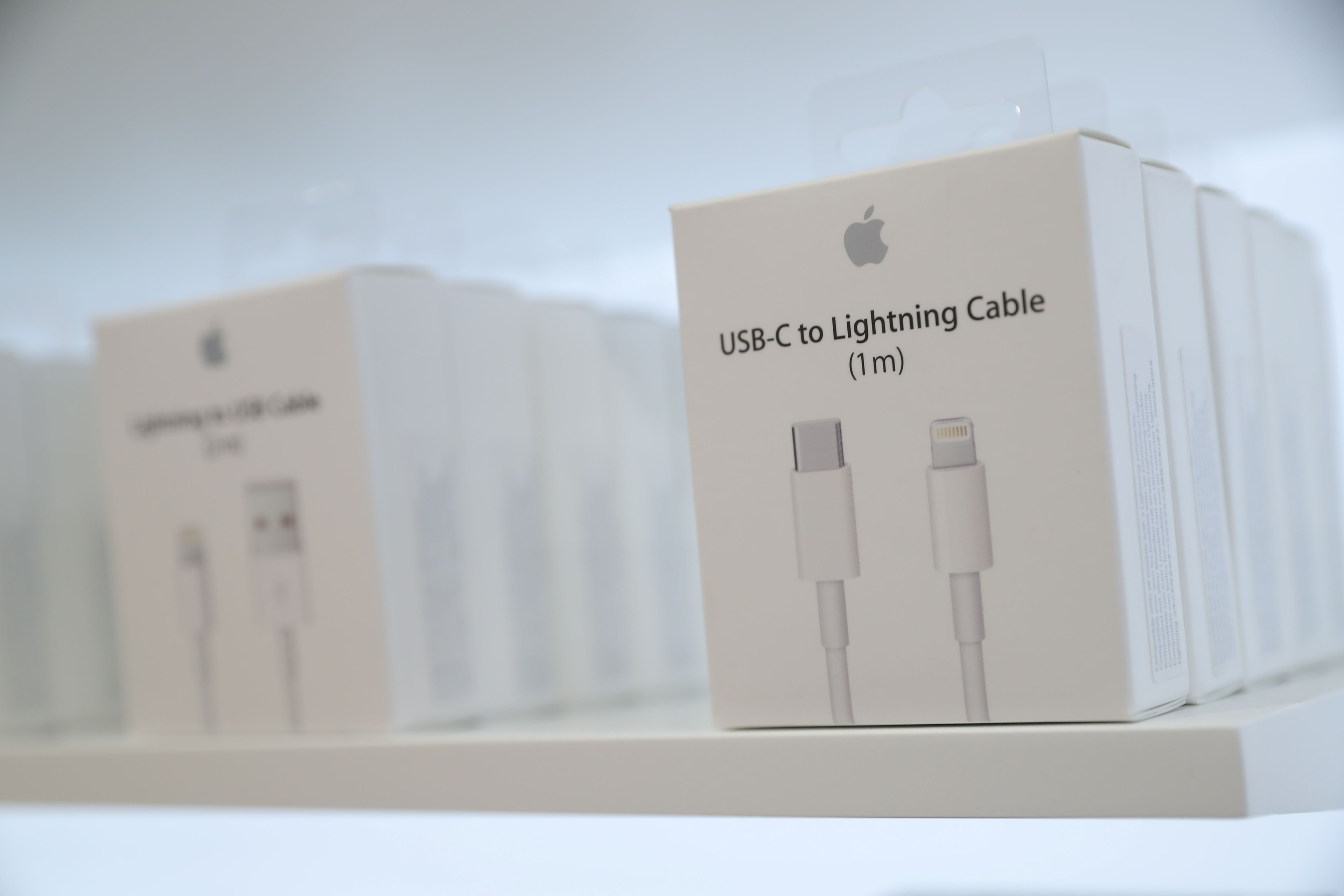

El resultado: un cable que aparentemente es idéntico a un cable Lightning como los que Apple vende para cargar sus dispositivos.

"Necesitarías tener un presupuesto millonario para conseguir un cable como este", abunda Hak5 en su portal. Pero ahora hay disponibles versiones de cables O.MG que simulan un cable Lighting o un cable USB-C por apenas un centenar de dólares.

La singularidad de estos cables es que no necesitas desconfiar del enchufe en el que conectas tu dispositivo: el cable es el verdadero peligro. Se tratan de cables con capacidad de estar conectados a una red wifi y ser controlados en remoto desde un navegador. En las nuevas versiones del dispositivo se ha aumentado la capacidad de almacenamiento de las piezas de hardware, con lo que los ataques informáticos que se pueden perpetrar con este tipo de dispositivos son todavía más sofisticados.

Entre algunas de sus llamativas características es que incluye tecnología geofencing, con lo que las piezas del cable pueden funcionar en un perímetro delimitado y el dispositivo "autodestruirse" si la víctima sale de dicho perímetro: de este modo se pueden perpetrar ataques sin dejar ni rastro de los mismos en el cable.

Algunas de las aplicaciones de este tipo de dispositivos es la de actuar como simples keyloggers, un tipo de código malicioso que es capaz de determinar qué teclas pulsa la víctima en su dispositivo. Al utilizar un cable de O.MG para conectar un teclado a un ordenador, la persona que esté atacando podría saber qué teclas presiona su víctima y recibirlas en su móvil. Un sencillo método para revelar contraseñas.

Afortunadamente, este peligroso cable tiene limitaciones. El propio Grover explica a Forbes que su comercialización está destinada sobre todo a compañías que quieran demostraciones técnicas de su funcionamiento y a equipos de defensa y ataques informáticos, los conocidos como Red Team y Blue Team, que se desempeñan en las mejoras de los sistemas de seguridad de sus compañías.

Aunque el hecho de que los especialistas en ciberseguridad ya están advirtiendo de que este tipo de amenazas existen (y se estén preparando así ante ellas) deja una poderosa lección: ten mucho cuidado con qué cable enchufas a tus dispositivos.

Otros artículos interesantes:

Descubre más sobre Alberto R. Aguiar, autor/a de este artículo.

Conoce cómo trabajamos en Business Insider.