Estos hackers españoles están instalando una red de balizas digitales para estudiar cómo es la ciberguerra que se está librando de forma invisible a tus ojos

- Un programador español fue capaz de detectar en su PC un presunto ciberataque procedente de Ucrania hacia una IP española antes de la pandemia.

- Fue gracias a su red de honeypots, unos "cebos" para los bots que circulan por internet a la deriva buscando víctimas de sus ciberataques. En 2019, el 40% del tráfico de internet lo protagonizaron bots.

- Los honeypots permiten a hackers, expertos en tecnologías de la información y curiosos montarse en casa un sistema de "sondas" para descubrir una realidad de internet no tan conocida: la de los ataques.

- Muchas empresas de ciberseguridad ofrecen en sus paquetes la posibilidad de tener pewpew maps con lo que los usuarios puedan ver cómo son los ciberataques en tiempo real, aunque en ocasiones estos gráficos tienen poca utilidad.

- En manos de un experto o de alguien con conocimiento, este tipo de mapas, si son elaborados con honeypots —que aportan mucha más información— pueden servir para detectar de forma temprana anomalías en la red.

- Descubre más historias en Business Insider España.

Internet es algo mucho más denso y oscuro de lo que la mayoría de los usuarios piensa.

Piensa en la red como una nebulosa en la que haces de luz oscilan de un lado a otro. Son los internautas, navegando.

Pero hay otros rayos que se mueven de una forma confusa e inquietante. A la deriva.

Según un informe de la empresa de ciberseguridad Imperva, en 2019 el 40% del tráfico de la red no fue humano. Lo protagonizaron bots, programas informáticos que realizan tareas repetitivas de aquí a allá. Esta cifra ha sido mucho más alta en años anteriores. En 2016, por ejemplo, más de la mitad del tráfico de internet tampoco fue humano.

Por supuesto, del 37,2% del tráfico no humano que recorrió la red en 2019, dos tercios correspondieron al tráfico de bots 'malos'. Según esta misma compañía, el 24,1% del tráfico global que recorrió globalmente internet el año pasado correspondió a programas maliciosos cuya finalidad no era otra que hacer daño y perpetrar ciberataques —o prepararlos—.

El mundo digital evoluciona drásticamente y en muy poco tiempo, y los analistas de ciberseguridad están más que familiarizados con un término: botnet. Las botnets son 'ejércitos' de bots que pueden operar de forma autómata por la red sondeando víctimas, o ejecutando ataques de denegación de servicios o secuestrando servidores y dispositivos 'abandonados'.

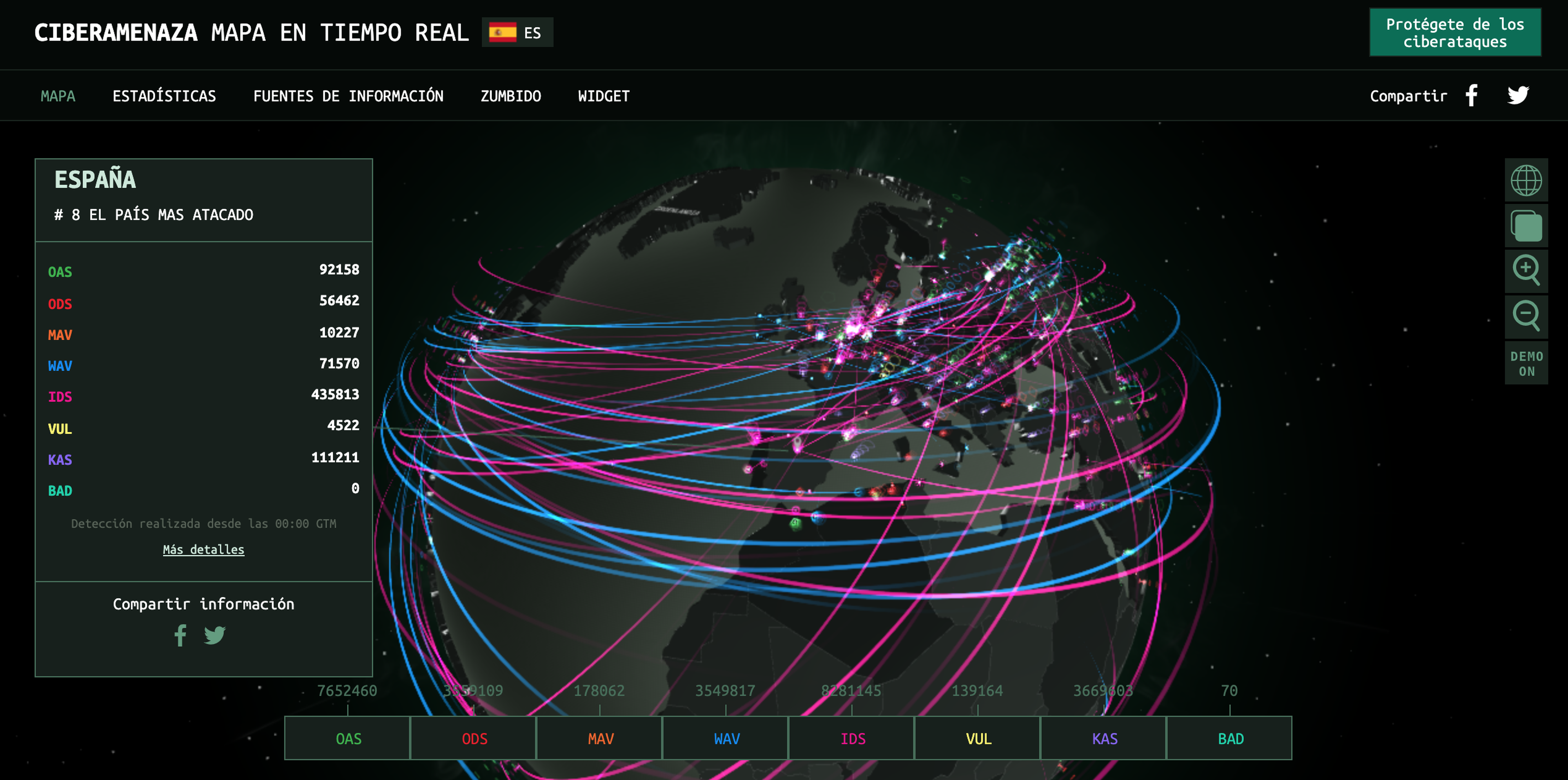

Alguna vez habrás visto un mapa de ciberataques en tiempo real. La firma rusa Kaspersky tiene uno actualizado este mismo año, en el que se puede ver en tiempo real qué direcciones toman las ciberamenazas sobre el tablero geopolítico.

En concreto, el mapa de ciberamenazas de Kaspersky es capaz de registrar el envío de correos maliciosos, los objetivos fijados por algunas de estas botnets, o los intentos de incursiones a sistemas no securizados.

Pero el mapa de Kaspersky no es el único. Check Point, otra compañía de ciberseguridad que también tiene presencia en España, cuenta con su propio mapa de ciberamenazas. Este cuenta con menos información, pero también sirve para hacerse una idea de cómo está la red.

Digital Attack Map es capaz, por ejemplo, de registrar los ataques DDoS —de denegación de servicios—. Es decir, aquellos ataques con los que se intentan derribar los servidores objetivos enviándoles demasiadas peticiones hasta saturarlos.

Este tipo de mapas son atractivos de ver. Ayudan a hacerse una idea de cómo es la ciberguerra que se libra de forma invisible entre los dispositivos informáticos. El problema es que en ocasiones son poco útiles. Bonitos de ver, pero con poca información. Por eso, buena parte de la comunidad de la seguridad informática los llama burlonamente pewpew maps —mapas pium pium—.

Las claves: buena parte del tráfico de la red no es humano, es autómata, perpetra ciberataques y los mapas de amenazas digitales en tiempo real de las empresas son atractivos de ver... pero en ocasiones no dan suficiente información.

Aquí entra otra clave más en la ecuación: la red está plagada de balizas digitales, de honeypots, con los que hackers y expertos en ciberseguridad son capaces de analizar cómo es la caótica ciberguerra que se está librando en la red en formato todos contra todos.

Qué es un honeypot y por qué estos hackers españoles están montándoselos en su casa

Marc Almeida es programador, y toca la seguridad "desde varios puntos de vista". Lo cuenta él mismo en una reciente charla que dio en c0r0n4c0n, un congreso de ciberseguridad que se celebró en abril para recaudar fondos a favor de Cruz Roja en plena pandemia del COVID-19.

En la ponencia que impartió, Almeida, también conocido en la red con el pseudónimo de cibernicola, explicó qué es un honeypot y cómo funciona el que se ha montado él en su casa. Lo ha hecho sobre su propio ordenador, un dispositivo con un procesador Intel I7, 12 GB de RAM y un disco duro de 512 GB con Windows 10.

Pero, ¿qué es un honeypot? El nombre puede dar una pista. Honeypot en inglés significa 'tarro de miel', aunque en este contexto su traducción más adecuada podría ser un "cebo". "Es un programa diseñado para ser vulnerado", abunda el propio Almeida en una entrevista con Business Insider España.

Un honeypot es un tipo de programa informático capaz de hacerse pasar en la red por otro tipo de dispositivo. Hay honeypots que simulan ser servidores web, otros que simulan ser servidores de escritorio remoto —ordenadores que se pueden controlar a distancia—, etc. La gracia está en que estos honeypots simulan ser esos aparatos... y estar indefensos.

¿Para qué? Para atraer al máximo número de bots que estén sondeando la red en búsqueda de víctimas: ya sean para secuestrar dispositivos que utilizar en sus botnets o para perpetrar ciberataques de cualquier otro tipo. ¿Qué ocurre? Que en realidad un honeypot es un cebo y una trampa que permite a los expertos analizar qué tipo de ataques están pululando en la red.

Lo que Marc Almeida ha instalado en su dispositivo además es una "colmena" de honeypots, cuyo paquete recibe el nombre de T-POT. En función de lo que detecta cada honeypot, el operador es capaz de detectar qué tipo de ciberamenazas están recorriendo la red intentando penetrar.

Sobre esta "colmena" que puedes instalar tú mismo en tu dispositivo —con la preparación necesaria— ya escribían expertos de ciberseguridad en el blog de Chema Alonso, el CDCO de Telefónica, en 2017.

Así nace Obélix Teh HoneyPot

Tras la presentación de Almeida en la c0r0n4c0n, muchos miembros de la comunidad de ciberseguridad española se interesaron por la iniciativa. A su instalación T-POT, Almeida le puso el nombre de Obélix tras consultarlo con sus seguidores de Twitter.

Ahora, la red de honeypots de Obélix no para de crecer. Decenas de personas se están organizando a través de un servidor de discord y en la red ya hay ordenadores domésticos en distintos puntos de España, como Madrid; o incluso en el extranjero, como en Alemania.

Todos son boyas, sondas o balizas con las que estos hackers españoles llevan vigilando la red desde hace semanas.

"Si el atacante fuera una persona física e intenta acceder a algún honeypot, en cuestión de nanosegundos se daría cuenta de que está intentando penetrar en uno, y desistiría", explica Almeida. "Pero actualmente, a menos que se trate de un ciberataque muy dirigido, todos son bots".

A priori, estos bots no van a saber que están intentando penetrar un honeypot. Intentarán acceder a él y ejecutar alguna prueba. Algún bot más avanzado "intentará ejecutar alguna acción para detectar de si se ha instalado en un honeypot". "Los bots normales intentarán ejecutar órdenes y, si no funcionan, pues adiós".

"Los bots lo que hacen de forma masiva y compulsiva es escanear la red en búsqueda de recursos informáticos de todo tipo. Muchos no verifican nada. Entran, ejecutan, y se van". Casi la mitad del tráfico de internet lo ejecutan bots autómatas, 'zombies' que lo que quieren es infectar dispositivos y secuestrarlos.

Así, en la red estos bots 'malignos' pueden encontrarse con diversos sistemas informáticos vulnerables. Sistemas de control industrial como el SCADA, servidores de escritorio remoto, servidores web... para cada uno de estos tipos de sistemas, hay un honeypot distinto montado en la red Obélix.

El ConPot de TPO-T, por ejemplo, simula un Sistema de Control Industrial. Cowrie simula un servidor SSH. El honeypot Glastopf, aparenta ser un servidor web. Así lo explica un hacker ético, Carlos González, en su propio blog.

Durante la entrevista con Business Insider España, Marc Almeida enseña a este medio algunas de las vulnerabilidades con las que algunos de estos bots han tratado de penetrar en los honeypots.

Las 12 recomendaciones para que España reduzca su brecha digital con Europa

En el mundo de la ciberseguridad, las vulnerabilidades reciben un identificador alfanumérico que las estandariza. Son los códigos CVE. Lo sorprendente del caso de Obélix es que ha registrado penetraciones aprovechando vulnerabilidades con códigos CVE de finales de los 90 o principios de los años 2000.

¿Por qué? La respuesta la da el propio Almeida. "Al igual que en el espacio hay basura espacial, en la red existe el mismo problema". La llamada basura digital: servidores y páginas web desactualizadas y, por tanto, vulnerables. Estos dispositivos están expuestos a formar parte como auténticos zombis de una botnet lista para perpetrar nuevos ciberataques.

Para qué sirve una red de 'honeypots'

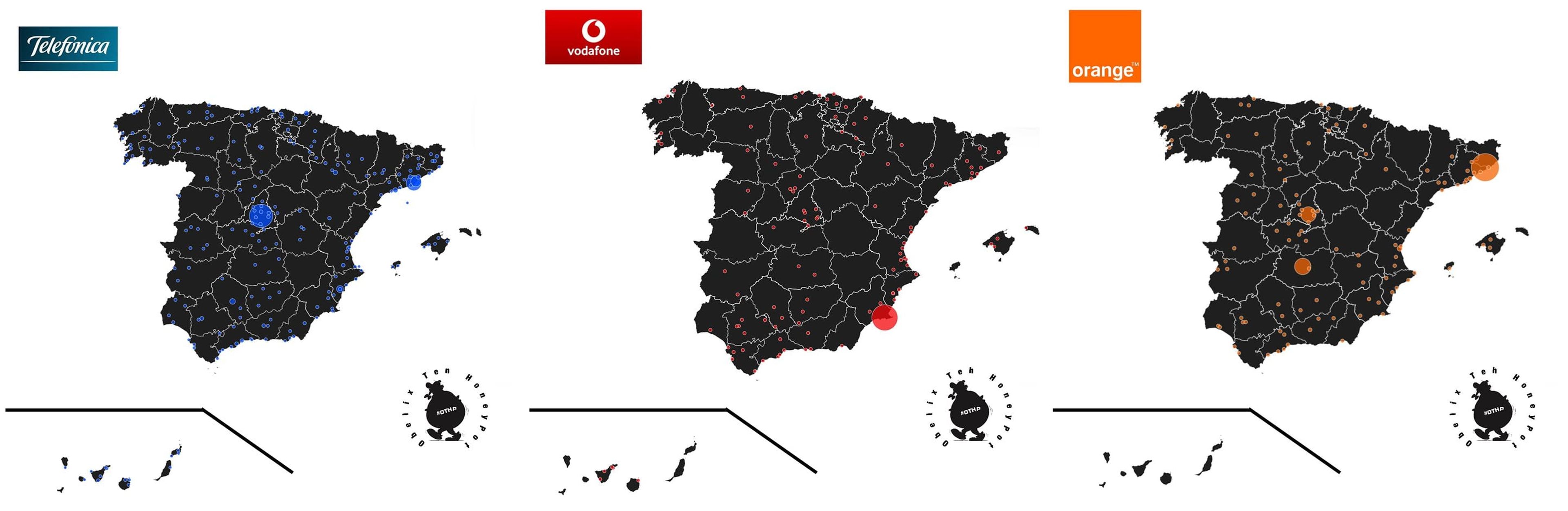

Almeida lo zanja rápido. Como dijo en el podcast Cosas de Hackers hace días, sirve sobre todo "para hacerse preguntas". Una, por ejemplo, es saber si los movimientos que registra su red honeypot varía en función del proveedor de telecomunicaciones que suministre el acceso a la red.

Estas gráficas que ha elaborado el propio Almeida no dan una respuesta inmediata, pero invitan a hacerse más preguntas.

Depende "de dónde lo instales", explica Almeida. "Lo que hacemos con la Obélix es colocar sondas distribuidas para ver cómo se maneja el patio". El patio, evidentemente, es internet.

"Escanear internet es algo que se dice pronto, pero la ambición es esa. Escanear de forma sistémica en búsqueda de nuevas vulnerabilidades", resume Almeida. "Si lo tienes todo bien montado, puedes ver los comandos que ejecutan los atacantes para intentar vulnerar la máquina".

El nivel de información que se puede obtener de una honeypot es "brutal". "Estás hablando prácticamente de tú a tú con los malos". Entendiendo, siempre, que los malos son bots prácticamente autómatas, que buscan, a la deriva de la red, nuevas víctimas.

"En Mad Max buscaban petróleo. Actualmente lo que se busca en la red son recursos informáticos o tecnológicos. Pueden ser de conectividad o de procesamiento", resume Almeida.

En este sentido, los famosos pew pew maps pueden tener una utilidad más bien limitada, pero para quién los sepa usar, estos aportan una ingente cantidad de información para detectar situaciones anómalas en la red.

"Es la posibilidad de abrir una ventana a una realidad poco conocida de internet. Poder observar esa realidad de una forma más o menos controlada".

La amenaza silenciosa que se esconde tras los dispositivos del Internet de las Cosas

Un ejemplo de la utilidad que pueden tener las reds de honeypots es lo que hizo el propio Marc Almeida cuando la Obélix Network apenas la configuraba él: su máquina detectó un ciberataque de una IP del Gobierno ucranio.

Almeida confirmó en la c0r0n4c0n que dio parte de ello al Instituto de Ciberseguridad, el INCIBE, quien a su vez confirmó que daría parte de lo acontecido a sus homólogos ucranios. Es imposible detallar qué había pasado: si se trataba de un ciberataque prefijado del gobierno ucranio a una IP española o de si una máquina de la administración de este país había sido 'poseída' por una botnet.

Pero de una forma u otra, el hecho evidencia una situación "preocupante" para Almeida.

Con estas balizas digitales, lo que estos hackers españoles están organizando es una red para vigilar cómo es la ciberguerra que se está librando de forma invisible.

Otros artículos interesantes:

Descubre más sobre Alberto R. Aguiar, autor/a de este artículo.

Conoce cómo trabajamos en Business Insider.