Los expertos instan a las empresas a atajar los puntos débiles del teletrabajo ante posibles confinamientos: "Lo que se ha hecho hasta ahora es sobrevivir"

- Varios expertos consultados por Business Insider España coinciden en que el teletrabajo se implantó de forma apresurada en todo el país, lo que puso en riesgo los activos digitales de muchas compañías.

- Ahora, lanzan una advertencia: las empresas españolas deben mejorar su ciberseguridad con urgencia por si se producen nuevos confinamientos.

- Los resultados de una encuesta de Check Point apuntan a que muchos directivos de ciberseguridad en todo el mundo ya están siguiendo estas directrices.

- En España, el INCIBE recuerda que un alto porcentaje de los incidentes de seguridad informática se deben a acciones no intencionadas de los trabajadores.

- Expertos de Check Point, Entelgy Innotec Security, Acens, Wallix, Sophos, Fortinet, Proofpoint, Unisys, ESET y McAfee anticipan cómo será el futuro de la ciberseguridad en el nuevo escenario.

- Descubre más historias en Business Insider España.

En España, lo peor de la pandemia ya ha pasado. El proceso de desescalada ha culminado en las distintas regiones del país y todos los ciudadanos están adaptándose a la nueva normalidad. Pero hay cosas que ya han cambiado para siempre.

Una de ellas es el teletrabajo. Antes de que se declarase el estado de alarma, el pasado 14 de marzo, los españoles no solían trabajar en remoto. Solo el 4,8% de los trabajadores lo hacía "normalmente" y el 3,5%, "ocasionalmente", según los datos de 2019 de la Encuesta de Población Activa (EPA) que publica el INE.

Fernando Sevillano, consultor de Ciberriesgos de Willis Tower Watson, considera que lo que se ha vivido estos últimos meses no es teletrabajo, sino supervivencia: "Lo que hemos hecho hasta ahora es sobrevivir. Salir a comprar e intentar no infectarte, no volverte loco y hacer ejercicio en casas pequeñas".

Las empresas tuvieron que adaptarse en cuestión de horas o días a una nueva realidad por la que todos los ciudadanos pasaron a estar confinados en casa. El cambio ha sido tan drástico que este mismo mes se ha conocido que el Gobierno ultima una ley para regular esta nueva realidad.

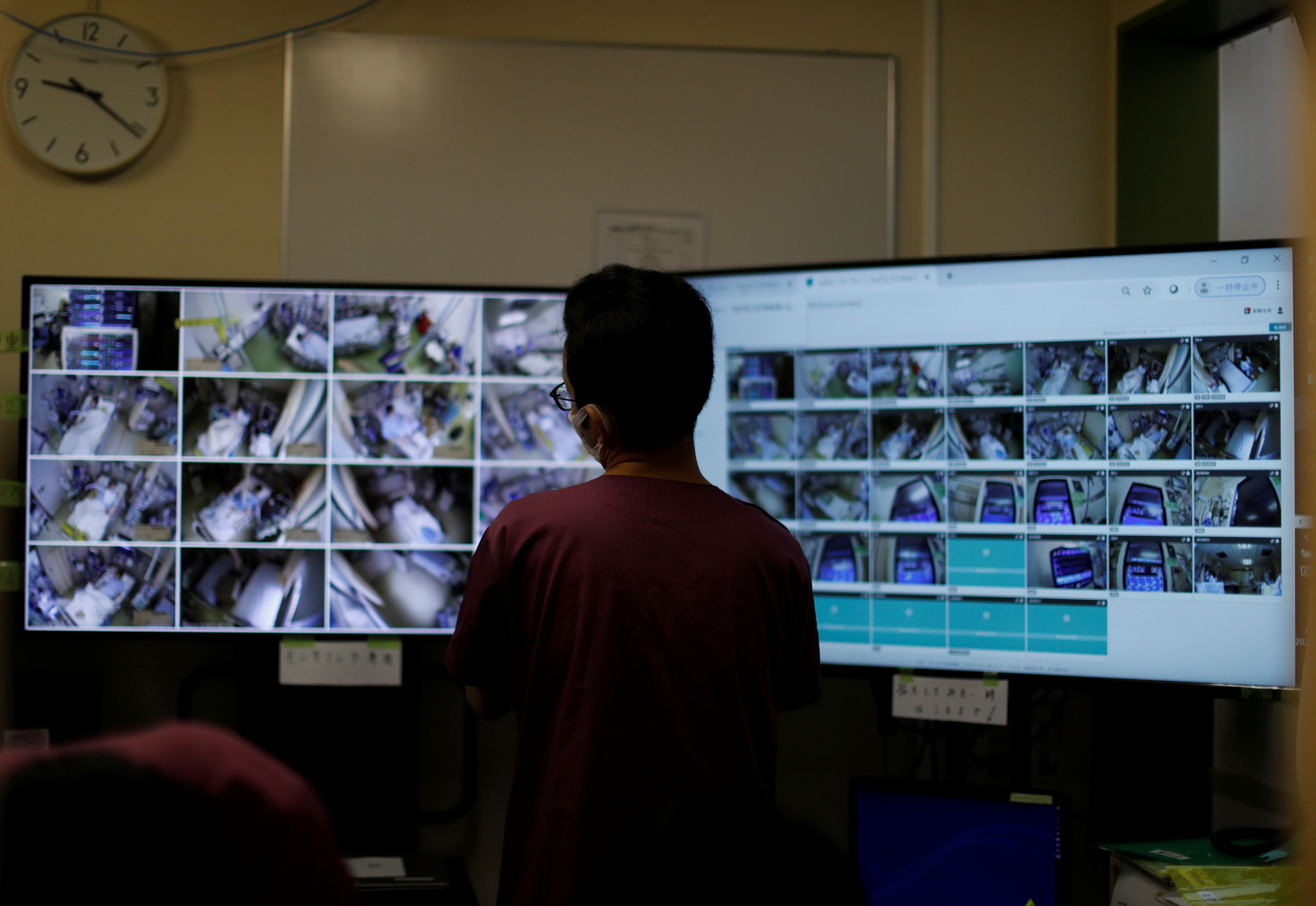

Jorge Chinea es el jefe de los Servicios Reactivos del Equipo de Respuesta a Emergencias Informáticas del Instituto Nacional de Ciberseguridad (el INCIBE-CERT) y recuerda que los ciberdelincuentes se mueven "por parámetros de mercado".

El experto se refiere a que, si durante el confinamiento se extiende el uso de soluciones tecnológicas para trabajar en remoto, es de esperar que los criminales intenten atacarlas.

Lo que de momento no se sabe es si esa nueva regulación abordará la ciberseguridad en el teletrabajo. Pasar a trabajar en remoto en tan poco tiempo ha revelado una innumerable cantidad de vulnerabilidades y ha disparado exponencialmente la superficie con la que criminales pueden atacar a las empresas.

Días atrás, Check Point revelaba los resultados de una encuesta global que habían hecho a decenas de directivos especializados en seguridad informática.

Dado que ni la propia OMS lo descarta, uno de los escenarios en los que trabajan muchos de estos ejecutivos es el de que se acabe planteando un segundo gran confinamiento. Por eso, Mario García, director general de Check Point para España y Portugal, lo advertía: todos "están poniéndose las pilas" ante esta posibilidad.

Una nube mal gestionada y trabajadores despistados, dos vectores de riesgo

McAfee refleja en un reciente informe que el número de ataques dirigidos a la nube de empresas que han optado por el teletrabajo se ha multiplicado por 7 entre enero y abril.

Una razón puede ser el uso de una nube mal gestionada, mal organizada y mal escalada. Un estudio de Willis Tower Watson refleja que el "nivel de madurez" de las compañías españolas en las políticas y los procedimientos para acceder en remoto a los activos tecnológicos de las empresas españolas es del 59%.

Este estudio refleja esta cifra tras haber realizado trabajos de consultoría a 70 de sus clientes. Las empresas de la muestra tienen una facturación media anual de 180 millones de euros, explica Sevillano.

Pero otra causa, estrechamente vinculada, está en la falta de formación y concienciación que hay entre los trabajadores. La edición estadounidense de Business Insider lo exponía así: el aumento de filtraciones de información corporativa está incrementando por estos dos motivos.

El Instituto Nacional de Ciberseguridad (INCIBE) cita otro estudio de McAfee en el que se apunta que el 20% de los incidentes de exfiltración de información es a causa de una acción no intencionada de un trabajador. Los trabajadores, insiders de estas organizaciones, se convierten en uno de los eslabones más débiles en la cadena de la ciberseguridad.

Exfiltración es un término militar que define aquella filtración de archivos o información que han pasado de estar en el entorno seguro de una organización —víctima— a un entorno controlado por los ciberatacantes.

Business Insider España ha analizado con expertos de Check Point, Entelgy Innotec Security, Acens, Wallix, Sophos, Fortinet, Proofpoint, Unisys, ESET y McAfee cómo el teletrabajo ha forzado a las empresas a reforzar su ciberseguridad.

Soluciones 'Zero Trust': no confiar en nadie

En la división de ciberseguridad de Entelgy, por ejemplo, se apunta que las exfiltraciones de activos digitales "han ocurrido y van a seguir ocurriendo en todas las empresas, salvo que se haga un esfuerzo importante por revisar y mejorar las infraestructuras que se han dispuesto para el teletrabajo".

Las mismas fuentes consideran que las empresas tenían "infraestructuras infradimensionadas para este fin", lo que ha motivado que se tomen "soluciones precipitadas".

Lo más habitual para conectarse a la red de la empresa desde casa o de forma remota es hacer uso de herramientas VPN tradicionales. Estas redes privadas virtuales "no son suficientes", detalla Luis Miguel García, responsable de Desarrollo de Negocio de Wallix Ibérica.

"Se ha de implementar una estrategia Zero Trust, que significa controlar el quién, el qué y el cuándo de las actividades en los activos de tecnologías de la información para así eliminar accesos no autorizados", subraya.

Acceder a una red de una empresa con una VPN de forma remota no es ninguna broma. Algunas importantes empresas españolas han sufrido ciberataques simplemente porque uno de los usuarios de estas redes tenían contraseñas muy fáciles de identificar, lo que ha provocado incluso el ataque con ransomware.

Manuel Prada Mateo, responsable de Seguridad IT en Acens, explica que los expertos deben intensificar el esfuerzo técnico, pero también "formativo", para garantizar que los accesos a las redes VPN sean seguros.

Las filtraciones de activos, una amenaza al alza

Alberto R. Rodas es Sales Engineer Manager de Sophos en Iberia y comparte esa visión: "Cerca del 50% de las empresas ya son capaces de detectar ataques de ransomware sin que estos generen pérdidas. Pero la amenaza de la exfiltración es algo que no se puede detener una vez los datos han sido robados".

Varias compañías de ciberseguridad lo vienen advirtiendo desde hace meses. Las principales mafias de ransomware ahora usan la posible filtración de archivos como una forma de extorsionar a sus víctimas. El ransomware es un tipo de ciberataque que consiste habitualmente en encriptar los archivos de la víctima y desencriptarlos a cambio de un rescate.

Ahora el rescate es para que no se filtren.

Una de las principales puertas de entrada para ataques de ransomware que puedan concluir filtrando información de la empresa es el correo electrónico. En la oficina, los trabajadores suelen contar con cortafuegos y antivirus. Si los empleados están teletrabajando desde casa con dispositivos propios no configurados correctamente, el riesgo se dispara.

De hecho, el volumen de amenazas por email que usan como cebo el coronavirus "es ya la mayor colección de ciberataques registrado bajo un mismo tema" que ha constatado el equipo de Proofpoint, según su responsable en España y Portugal, Fernando Anaya.

"Este tipo de ataques por email ya causaba auténticos estragos en las organizaciones mucho antes de la pandemia de coronavirus y seguirá siendo así por mucho tiempo", incide.

Un futuro con nuevas amenazas sanitarias y más teletrabajo

Fortinet tiene claro que los incidentes de ciberseguridad relacionados con el teletrabajo seguirán ocurriendo.

"Es importante que los responsables de seguridad que no han podido implantar en un primer momento de crisis soluciones seguras para el teletrabajo puedan ahora realizar un análisis de riesgo y mitigar todos aquellos a los que haya podido quedar expuesta la compañía", asegura José Luis Laguna, su director de Ingeniería para España y Portugal.

"Conviene repensar la política de seguridad en las empresas hacia una combinación de tecnología y personas", ahonda Anaya, de Proofpoint. "Las organizaciones necesitan priorizar un enfoque de la seguridad centrado en las personas, que proteja a todas las partes frente a los ciberataques".

José Ramón Travé, director comercial de Unisys, asegura que, "en conversaciones con colega de la industria", y según "los datos locales" con los que cuentan, varias empresas españolas ya han perdido activos por culpa de incidentes de seguridad informática en el marco del nuevo teletrabajo.

"Va a seguir ocurriendo, pues la falsa sensación de seguridad aún invita a bajar más la guardia", considera.

"Con las lecciones obtenidas durante este confinamiento, es importante identificar cuáles han sido los puntos débiles y subsanarlos lo antes posible y de la forma más eficaz", comparte Josep Albors, responsable de Concienciación en ESET España.

"Es un buen momento para identificar los activos más importantes de la empresa y protegerlos, ya sea limitando el acceso a los usuarios esenciales o segmentando las redes, de forma que un atacante no pueda acceder a ellos mediante movimientos laterales".

Ángel Ortiz, director regional de McAfee, apunta directamente a los directivos responsables de la seguridad corporativa, el CISO (Chief Information Security Officer) y el CIO (Chief Information Officer): "Comunicarse con los empleados sobre cómo esperan que trabajen desde casa pueden ser algunas acciones clave para ellos".

Otros artículos interesantes:

Descubre más sobre Alberto R. Aguiar, autor/a de este artículo.

Conoce cómo trabajamos en Business Insider.