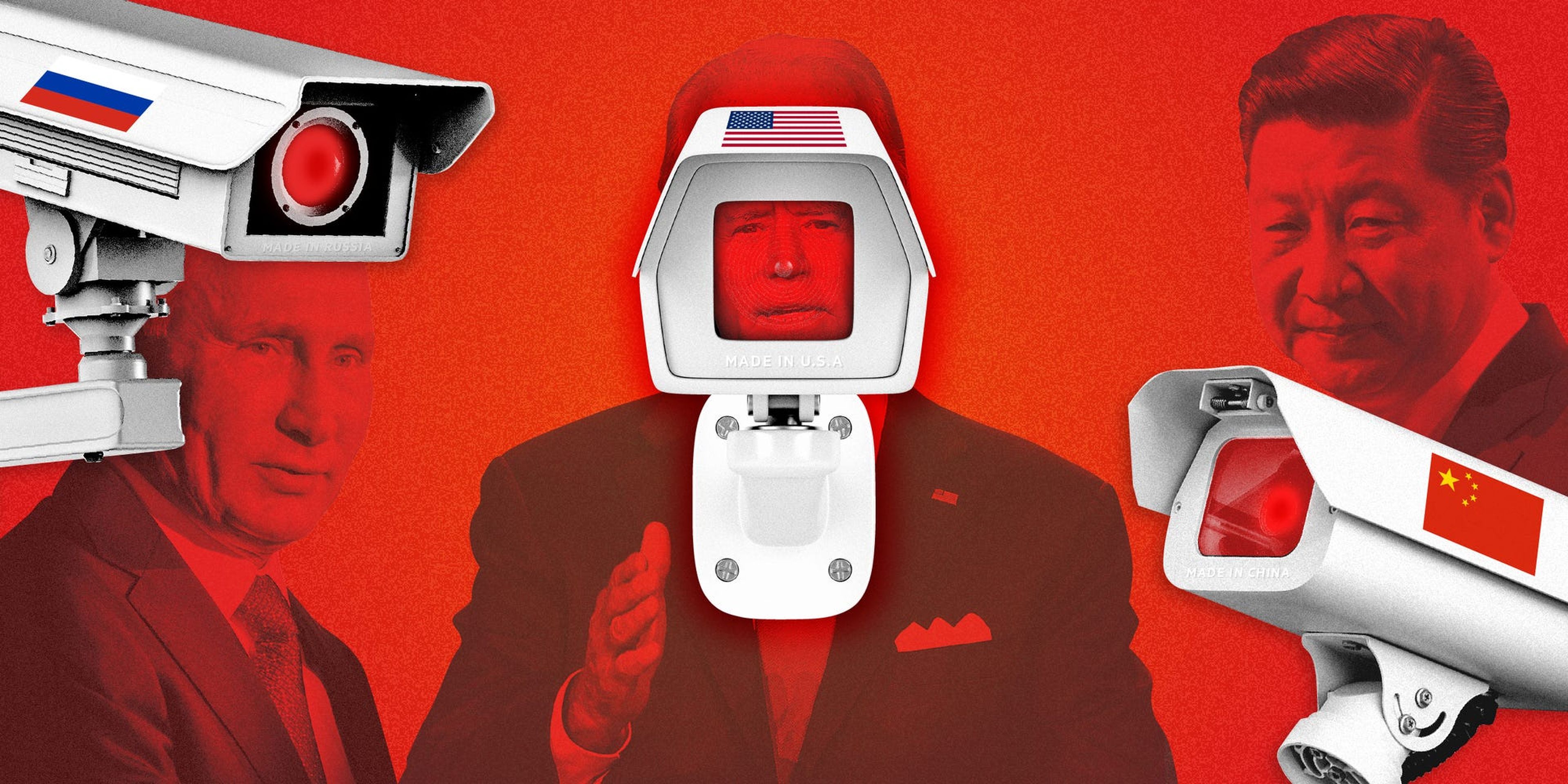

EEUU, Rusia y China protagonizan una ciberguerra que se ha convertido en el juego de espías más sofisticado de la historia: estas son las armas con las que cuenta cada uno

Photothek/Florian Gaertner vía Getty Images; Getty Images/Win McNamee; Pool/Greg Bowker vía Getty Images; Insider/Samantha Lee

- EEUU, Rusia y China están inmersos en una fascinante ciberguerra fría, según explican varios expertos a Business Insider.

- Con perspectiva, parece que EEUU está perdiéndola, pero sus rivales tienen puntos débiles muy profundos.

- EEUU debe mantener la superioridad moral y trabajar con discreción para minar a las otras potencias.

- Descubre más historias en Business Insider España.

En las universidades chinas, antiguos oficiales del ejército explican a los alumnos cómo hackear a los contratistas del Departamento de Defensa de EEUU. En Rusia, las fuerzas armadas navegan la dark web para reclutar a ciberdelincuentes y que trabajen para el Kremlin, a cambio de una patente de corso con la que poder seguir atacando a sus objetivos por internet.

Estados Unidos, en contraste, parece débil. Al menos para los propios estadounidenses, que ven cómo muchos altos cargos de su Administración pierden varias horas en reuniones para discutir lo nefastas que son las incursiones que sufren sus redes y sistemas informáticos.

Se podría concluir con facilidad que EEUU está perdiendo una guerra de 'hackeos', que el presidente Biden debería propinarle algún tipo de 'puñetazo cibernético' a Vladimir Putin o que se debería castigar a fabricantes chinos como Huawei tanto como la ley lo permita. Pero también sería un error.

XIV Smart Business Meeting: potencial y desafíos de la industria de la ciberseguridad en España

El reciente ciberataque a SolarWinds que protagonizó presuntamente un agente ruso, y el hackeo masivo a las vulnerabilidades de Microsoft Exchange, por uno chino, pueden enfurecer a cualquiera. Pero las manos de EEUU están atadas cuando se trata de responder a estos destructivos golpes.

Pero esa contención es imprescindible si EEUU quiere mantener su reputación y liderar una respuesta global, mediante, por ejemplo, sanciones económicas. De hecho, un alto cargo de la Administración Biden reconoció a los medios que faltaban "semanas, y no meses" para conocer la respuesta del Gobierno de EEUU al hackeo de SolarWinds.

Aun así, los expertos creen que EEUU podría hacer más. Opinan que las agencias y empresas de ciberseguridad del país deben combinar sus experiencias y energías para rechazar los grandes hackeos de Rusia o China, y, ocasionalmente, devolver los golpes, siempre que se pueda hacer con habilidad y discreción. Esto no implicaría una guerra, pero sí a que las tres potencias de hacking del mundo se están enfrentando en igualdad de condiciones.

"Guerra no es la palabra adecuada. Es una competición por inteligencia", defiende David Brumley, experto en políticas de ciberseguridad en la Carnegie Mellon University, y CEO de la startup ForAllSecure.

China y Rusia, de hecho, ya están inmersos en ciberguerras. Pero no contra EEUU. Los hackers del Gobierno chino apagaron las luces, el mercado de valores e incluso los respiradores de los hospitales en India tras una escaramuza que tuvo lugar en sus fronteras, según descubrió una investigación de la firma de ciberseguridad Recorded Future. Los soldados cibernéticos rusos apagaron los sistemas de calefacción en Ucrania cuando las temperaturas estaban a 6º grados bajo cero.

Según el anterior jefe de la NSA y de la principal agencia de ciberseguridad militar, el cibercomando de los EEUU, los políticos estadounidenses deberían tener muchísimo cuidado al utilizar términos como "ciberguerra". Eso "podría sugerir que pretendemos dar respuesta a los ciberataques con acciones militares", destaca el general jubilado Keith Alexander a Business Insider.

Bienvenido a la nueva ciberguerra fría, en la que tres potencias se hackean los unos a las otras con las armas de espionaje más sofisticadas de la historia, y también con tres puntos de vista muy distintos. Mientras que el hackeo a SolarWinds de ciberespías rusos y la enorme incursión en los servidores de correo electrónico por chinos de un grupo llamado Hafnium pueden hacer pensar que EEUU tiene que responder ya y reivindicar su poder, los expertos calman los ánimos: no es tan sencillo.

Y en estos tres países, la competición por la superioridad en ciberseguridad varía dramáticamente. "Es en realidad algo fascinante", reconoce Brumley.

EEUU está luchando "contenida" y de forma "intencionada" para mantener la superioridad moral

La posición de EEUU parece rígida si se compara con la de sus rivales y lo es por algo en concreto: la ética. La ética también supone una ventaja para la potencia americana que no se puede permitir sacrificar: es lo que le permite utilizar las mayores armas en esta ciberguerra. Armas como las sanciones económicas y el apoyo internacional.

EEUU no ciberataca grandes empresas o infraestructuras extranjeras. "Nuestros problemas son con sus gobiernos, no con sus ciudadanos", explica Bryson Bort, CEO de una startup de ciberseguridad llamada Scythe, que también fue agente de la división de ciberseguridad de la Armada de EEUU y asesor de la Agencia de Ciberseguridad y Seguridad en Infraestructuras.

"Estamos, en muchos aspectos, luchando con las manos atadas de forma intencionada porque tratamos de mantener la superioridad moral", explica David 'Moose' Wolpoff, jefe de Tecnología y cofundador de Randori, otra startup, y excontratista con agencias de ciberseguridad de EEUU. "Para nosotros es muy fácil decir: voy a hackear a los rusos para estar a salvo". Pero no es tan sencillo.

Los profesionales de la ciberseguridad tienen ya bastante con no generar más problemas. El país está obcecado en seguir encontrando más talento en ciberseguridad mientras que estos ciberataques molestan a los empleados que teletrabajan. Los abrumados ciberagentes están dando apoyo a las pequeñas y medianas empresas que sufren estos incidentes con una tecnología llamada "detección y respuesta extendidas" y conocidas por sus siglas en inglés, XDR. De este modo, ahorran tiempo y ayuda al personal en ciberseguridad poco formado, ahora que los incidentes recientes demuestran cómo el potencial daño que pueden provocar estos hackeos es gigantesco.

Alexander, antiguo jefe de la NSA y del cibercomando dice que las empresas de EEUU deben trabajar de una forma más cercana con el Gobierno para responder de forma efectiva a las amenazas de potencias extranjeras, un consejo que resuena en la vista parlamentaria a la que acudió el directivo de SolarWinds tras su ciberataque. Alexander lo entiende así: "La Casa Blanca también debería publicar una lista con los diferentes tipos de ciberamenazas junto con un detallado menú de opciones para responder".

El experto insiste: la coordinación entre las agencias gubernamentales y estas compañías es vital para responder a los ciberataques extranjeros.

Los adversarios de EEUU pueden atravesar el ciberespacio "a voluntad", remarca Erica Borghard, directora de la Comisión de Solarium del Ciberespacio, dependiente del Gobierno de EEUU. Pero en EEUU, "las agencias gubernamentales y las entidades privadas solo pueden monitorizar las redes en las que están autorizadas". "Estrechar la colaboración entre gobierno y sector privado es, por tanto, imprescindible".

"El Gobierno chino, como empleador de ciberseguridad, está despegando"

China News Service/Zhang Bin, vía Getty Images

La mejor manera de comprender por qué China ha atacado el software de servidores de correo de Microsoft es que así "se aprovecha de las puertas que están mal cerradas", dice Brumley, el profesor de la Carnegie Mellon y CEO de una startup. Fue una práctica rutinaria de sus fuerzas de ciberseguridad que acabó desencadenando un ataque nada sofisticado contra la plataforma y que ha creado un conflicto de dimensiones globales que China ni siquiera pretendía.

Kurt Baumgartner, analista global en la compañía de ciberseguridad Kaspersky, recuerda que ese incidente se ha convertido en un problema "global" y que están viendo ya actividad y ataques en todo el mundo. Por esta razón, el ataque ha superado cualquier límite de tolerancia y expectativas que se puede tener sobre cualquier grupo de hackers patrocinado por un estado. Refleja la cultura de ciberseguridad de China: poco entrenada, dirigida por el Gobierno y con la asunción de que cualquier infraestructura o empresa estadounidense está ahí para ser hackeada.

"El Gobierno chino, como empleador en ciberseguridad, está despegando", explica Dakota Cary, investigadora en el Centro de Seguridad y Tecnologías Emergentes de Georgetown. Las investigaciones de Cary concluyen que en China hay 1,4 millones de puestos de trabajo vacantes en ciberseguridad en China, cuatro veces más de los que ya hay en EEUU. "Están centrándose mucho en este sector".

Más de la mitad de los trabajadores de la ciberseguridad en China tienen una experiencia de menos de 5 años y el 80% de ellos no ha trabajado en la industria más de una década. Sin embargo, el empleado medio de ciberseguridad en EEUU tiene una experiencia de 9 años. Los trabajadores chinos del sector ganan una media de entre 25.000 y 50.000 euros al año, suficientes para tener una vida cómoda aunque modesta en el país asiático.

Buena parte de esta carrera por encontrar profesionales tiene que ver con la inteligencia artificial, incide Cary. Investigadores de seis universidades chinas están desarrollando programas de aprendizaje automático para hackear los sistemas de seguridad digital de otros países. Las universidades en China investigan sobre cómo reventar contraseñas y sobre ingeniería social, la práctica con la que muchos ciberdelincuentes consiguen que las víctimas les faciliten información clave para acceder a los sistemas sin que se den cuenta.

El robo de propiedad intelectual de productos occidentales se da por hecho. Los funcionarios chinos recaban información de firmas estadounidenses de forma diaria, detalla un experto. "¿Por qué investigar cuando lo puedes robar?", se pregunta Bort.

Además, si trabajas en China en ciberseguridad, trabajas de facto para los militares. En cualquier momento, un agente del Gobierno puede irrumpir en tu oficina, ponerte un portátil sobre la mesa y descargarse datos para analizarlos. El Gobierno exige a varias firmas "a que analicen grandes volcados de datos recabados en operaciones de ciberespionaje", según descubre Cary. "Rechazar la orden del Partido Comunista puede suponer el fin de la empresa".

Los hackers rusos pueden caer en el cibercrimen porque no ganan lo suficiente

TASS/Mikhail Metzel, vía Getty Images

Si el gran hackeo a Microsoft refleja la pujante ciberseguridad china, el ataque a Solarwinds demuestra que Rusia es una potencia de ciberseguridad que se desvela entre su gran experiencia y sus escasos beneficios. Los orgullosos hackers que crecieron en la tradición de la KGB han construido una imagen legendaria de especialistas informáticos casi como de artesanos se trataran.

Sin embargo, estos talentosos hackers que consiguen impactar en las cadenas de valor —en el caso de Solarwinds, afectaron sus actualizaciones de software infiltrándose así en más de 18.000 compañías y 9 grandes agencias gubernamentales estadounidenses—, están mal pagados. Por eso mejoran su sueldo convirtiéndose en ciberdelincuentes contra EEUU por la noche.

"Son muy listos a la hora de penetrar en redes, y son conocidos por comprometer masivamente servidores de entidades de Asuntos Exteriores" solo para monitorizarlas y espiarlas, explica Baumgartner, de Kaspersky. "Son muy resolutivos y disciplinados con lo que hacen".

Incluso altos rangos militares se ven obligados a protagonizar hackeos ilícitos y contactan con otros delincuentes en la dark web que reclutan para las fuerzas armadas, aunque permitiéndoseles continuar con sus actividades ilegales.

"Muchos ciberdelincuentes solo encuentran esa forma de ganarse la vida. Incluso aunque trabajen para el Gobierno, muchas veces se ven obligados a la ciberdelincuencia porque no llegan a final de mes", detalla Oleg Kolesnikov, ucranio y vicepresidente de Investigación de Amenazas en Securonix, una firma de ciberseguridad, así como profesor de la Northeastern University. "Hay gente muy buena en matemáticas y programando. Muchísimo talento. Pero los salarios de ciberseguridad y otros empleos tecnológicos no son muy buenos allí".

Pero no se puede descartar el papel de EEUU

Hay un aspecto clave a la hora de comprender el papel de EEUU con los hackeos de otros países. Los mejores ataques jamás se descubren. "Cuando de verdad eres bueno en esto, nadie sabe de tu trabajo", detalla Bort, el exagente de ciberseguridad y asesor del Gobierno estadounidense.

En los últimos dos meses se han registrado misteriosos ataques contra un foro de hackers de élite rusos, en el que los ciberdelincuentes comparten sus éxitos y sus recursos.

"Misteriosos operadores atacaron un foro de hackers de élite rusos", detallaba un análisis de Flashpoint, compañía de ciberseguridad, hace tres semanas. Dos semanas después, otro foro de hackers similar también sufrió un incidente similar. "Poco se sabe de los atacantes", destacaba Flashpoint en su informe. Hackear páginas de hackers de élite no es nada sencillo, y los usuarios de la plataforma sospecharon entonces de que las fuerzas estadounidenses quizá estarían detrás. "Quizá se tratase de una sospecha bien justificada".

Una fuente que pide no ser identificada por razones de seguridad es muy tajante. La pregunta no es por qué EEUU no responde con fuerza a Rusia y a China donde más le duele. La pregunta es, sugiere esta fuente: "¿Cómo sabes que no lo hemos hecho?".

Este artículo fue publicado originalmente en BI Prime

Otros artículos interesantes:

Conoce cómo trabajamos en Business Insider.