Meltdown y Spectre: los enormes agujeros de seguridad descubiertos por Google que suman a Silicon Valley en un estado de nerviosismo

- El mundo de la tecnología, en jaque por culpa de Meltdown y Spectre, dos agujeros de seguridad encontrados en los procesadores de Intel, AMD y ARM que amenazan a casi todos los ordenadores, portátiles, tablets y smartphones, independientemente del fabricante o sistema operativo del dispositivo.

- Los exploits fueron descubiertos por Google, que alerta de que un ciberatacante podría usarlos para robar información sensible o confidencial, incluyendo contraseñas.

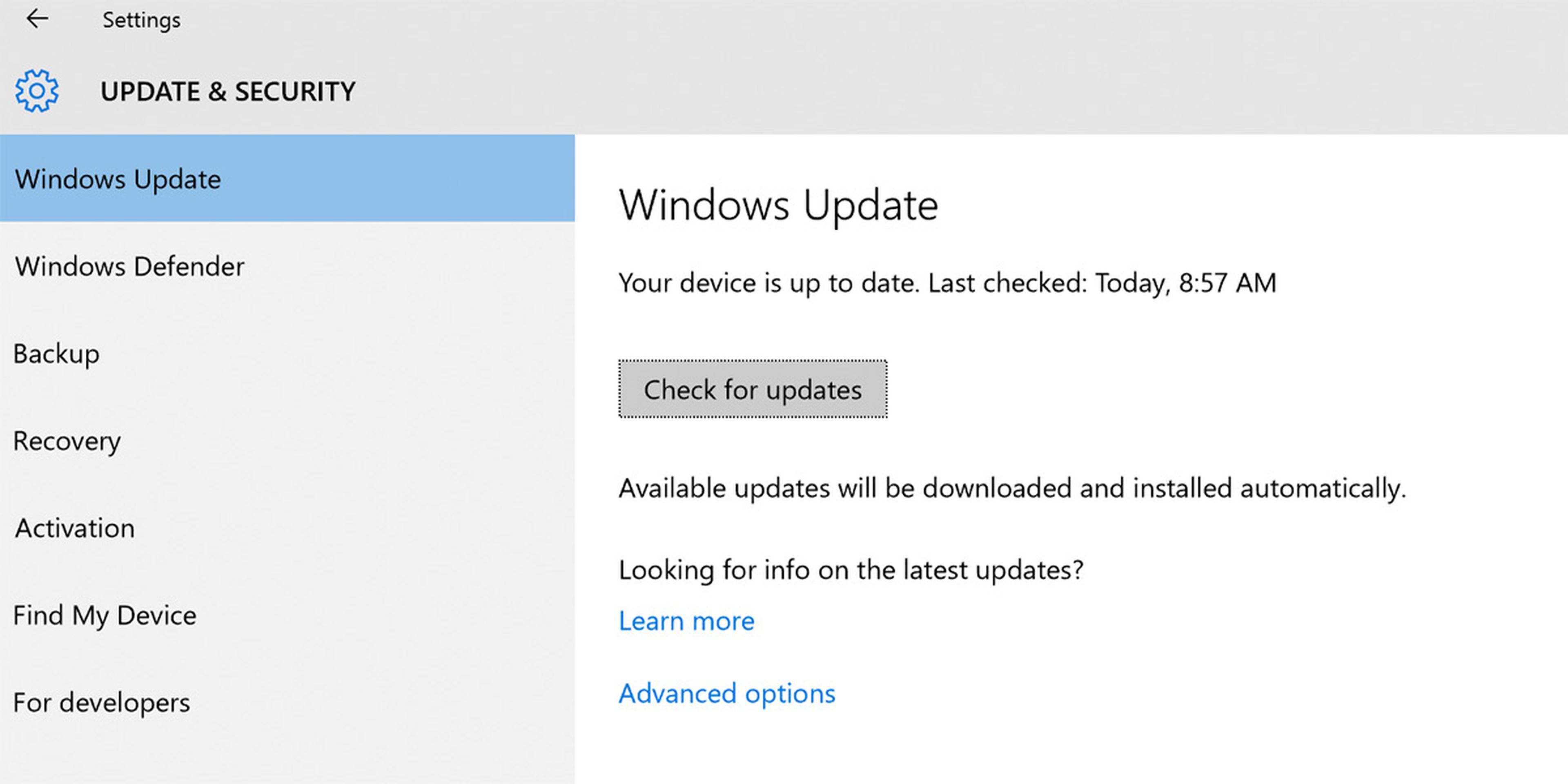

- La primera oleada de parches de seguridad ya ha comenzado a publicarse para Windows 10 de Microsoft, MacOS de Apple, Linux y Apple.

- Estos parches pueden llegar a ralentizar algunos ordenadores, especialmente los más antiguos.

- Spectre es un agujero de seguridad particularmente desagradable: no hay solución real por el momento y explota una parte fundamental del funcionamiento de los procesadores.

Silicon Valley lidia contra Meltdown y Spectre, dos agujeros de seguridad con los que los ciberdelincuentes pueden atacar los procesadores de Intel, AMD y ARM. La vulnerabilidad fue descubierta por primera vez por Google el año pasado y se ha dado a conocer públicamente este miércoles.

Meltdown y Spectre aprovechan el mismo fallo de vulnerabilidad en la seguridad básica de los chips, algo que hipotéticamente podría ser utilizado por malhechores para "leer la información confidencial guardada en la memoria de un sistema como contraseñas, claves de cifrado o información sensible abierta en aplicaciones" tal y como Google explica en esta página oficial de preguntas frecuentes .

Antes que nada debes saber que prácticamente todos los ordenadores de sobremesa, portátiles, tablets y teléfonos móviles están afectados por este agujero de seguridad, independientemente de la compañía que fabrica el dispositivo o el sistema operativo con el que funciona. La vulnerabilidad no es fácil de explotar: requiere de una serie de circunstancias para ser aprovechada, incluyendo el hecho de tener ya malware instalado en el dispositivo, pero no se trata de una simple teoría.

Y el problema es que podría afectar a mucho más que dispositivos personales. El agujero de seguridad podría ser explotado en servidores, centros de datos y en plataformas masivas de computación en la nube como Amazon Web Services, Microsoft Azure o Google Cloud. De hecho, si se dan las condiciones adecuadas, Meltdown o Spectre podrían ser utilizados por los clientes de esos servicios en la nube para robar datos a sus competidores.

Aunque ya se están comenzando a implementar parches de seguridad para arreglar el fallo, la mayoría de ellos tendrán un coste significativo. Algunos dispositivos, especialmente los ordenadores más antiguos, probablemente sufran una significativa ralentización en su rendimiento al corregir esta vulnerabilidad.

Esto es todo lo que son Meltdown y Spectre. E, igual de importante, también todo lo que no son.

¿Estoy en peligro por este problema?

Tenemos buenas noticias: tanto Intel como Google aseguran que jamás han visto que se hayan utilizado las vulnerabilidades de Meltdown o Spectre para realizar ataques. Las principales compañías, como Intel, Amazon, Google, Apple y Microsoft, se han apresurado a lanzar una primera oleada de parches como solución al fallo.

La consecuencia más inmediata de todo esto vendrá como consecuencia de esos parches. Según varios informes, algunos dispositivos sufrirán una caída en su rendimiento de hasta el 30% tras la instalación de los parches. Intel, sin embargo, niega esa cifra y sostiene que la bajada en rendimiento de los ordenadores dependerá de cómo se utilicen.

La vulnerabilidad de Meltdown parece que solo afecta a los procesadores Intel. Según Google se pueden proteger los dispositivos con actualizaciones de software. Y de hecho ya están comenzando a lanzarse los primeros parches para Windows 10 y Linux.

Spectre, en cambio, parece ser mucho más peligroso. Google dice que ha sido capaz de ejecutar con éxito ataques de Spectre contra procesadores de Intel, ARM y AMD. Y, según el gigante de las búsquedas, no existe una única y simple solución para eliminarlo.

Eso sí, es mucho más complicado ejecutar un ataque basado en la vulnerabilidad de Spectre, razón por la que nadie ha entrado en pánico. Sin embargo, ese potencial ataque se basa en una parte integral de cómo funcionan los propios procesadores, lo que significa que se necesitará una nueva generación de hardware para eliminarlo definitivamente.

De hecho, así es como Spectre se ha "ganado" su nombre.

"Como no es fácil de solucionar, nos perseguirá durante bastante tiempo", se puede leer en el apartado de preguntas frecuentes en la página oficial sobre Meltdown y Spectre.

De acuerdo pero, ¿qué son exactamente Meltdown y Spectre?

A pesar de todo lo que se ha publicado estos días en la prensa, Meltdown y Spectre no son realmente un virus. En realidad representan métodos descubiertos por el laboratorio de seguridad de Google Project Zero que se aprovechan del modo en el que funcionan los procesadores de Intel, ARM y AMD.

Usando una analogía de "La Guerra de las Galaxias", Google revisó los planos de la Estrella de la Muerte y descubrió una debilidad en un pequeño puerto de escape térmico. De la misma manera que dos torpedos de protones colocados con precisión pueden volar la Estrella de la Muerte, también Meltdown y Spectre pueden aprovecharse de una peculiaridad de diseño muy específica y moverse (o "derretir", de ahí su nombre) la seguridad básica de los procesadores.

En este caso, el problema se centra en algo llamado ejecución especulativa, que es una técnica de procesamiento que la mayoría de chips de Intel han usado desde 1995 y que es muy común también en los procesadores de ARM y AMD. Con esta ejecución especulativa, los procesadores básicamente adivinan qué es lo próximo que vas a hacer. Si aciertan, están preparados para ejecutar las órdenes y tendrás una experiencia más ágil. Si se equivocan, tiran toda esa información y vuelven a empezar.

Lo que Project Zero ha descubierto han sido dos formas clave de engañar incluso a las aplicaciones seguras y bien diseñadas para filtrar los datos de esos procesos. Los exploits aprovechan un error en la forma en que se devuelven esos datos que podrían permitirles, con el adecuado malware instalado, leer datos que deberían ser secretos.

Esta vulnerabilidad es particularmente engañosa en los sistemas de computación en la nube, donde los usuarios básicamente alquilan clústeres de supercomputación masiva por tiempo. Los servidores en esos clústeres pueden compartirse entre múltiples usuarios, lo que significa que los clientes que ejecutan sistemas no parcheados podrían ser víctimas de los ladrones de datos que comparten sus procesadores.

¿Qué puedo hacer al respecto?

Para protegerse contra los fallos de seguridad y los exploits, lo primero y mejor que puedes hacer es asegurarte de que tu equipo cuenta con los parches de seguridad disponibilidad. Los principales sistemas operativos ya han comenzado a publicar parches que te protegerán contra los ataques Meltdown y Spectre. De hecho, las actualizaciones ya han comenzado a llegar a Linux, Android, MacOS de Apple y Windows 10 de Microsoft. Por lo tanto, si tienes un teléfono Android o eres un desarrollador que utiliza Linux en la nube, es hora de actualizar tu sistema operativo.

Mientras tanto, Microsoft le ha explicado a Business Insider que está trabajando en implementar soluciones de seguridad para su plataforma en la nube Azure. Google Cloud también insta a los clientes a actualizar sus sistemas operativos. Microsoft, Apple y Google seguramente lanzarán una serie de actualizaciones para sus sistemas operativos a medida que se descubran ataques relacionados con Spectre.

Además, Meltdown y Spectre requieren que ya exista código malicioso ejecutándose previamente en el sistema, lo que debería ser un recordatorio de buenos comportamientos a nivel de seguridad para todos. No descargues ningún programa de una fuente desconocida, y no hagas clic en ningún enlace o archivo que diga que acabas de ganar 10 millones de euros en un concurso en el que jamás has participado.

¿Por qué los parches pueden ralentizar mi equipo?

Los ataques Meltdown y Spectre aprovechan la forma en que los "núcleos" o núcleos de los sistemas operativos interactúan con los procesadores. Teóricamente, se supone que los dos están separados hasta cierto punto para evitar exactamente este tipo de ataque. Sin embargo, el informe de Google demuestra que las precauciones actuales no son suficientes.

Se dice que los desarrolladores de sistemas operativos están adoptando un nuevo nivel de aislamiento virtual, básicamente haciendo que las solicitudes entre el procesador y el núcleo se separen.

El problema es que para aplicar este tipo de separación se requiere al menos una pequeña potencia de procesamiento adicional, que ya no estaría disponible para el resto del sistema.

Como señala el New York Times, a los investigadores les preocupa que las soluciones puedan ralentizar los ordenadores entre un 20% y un 30%. Al parecer Microsoft cree que los PC con procesadores Intel anteriores a los modelos "Skylake" de dos años de antigüedad podrían experimentar una desaceleración significativa.

Intel niega que los cambios de rendimiento sean tan dramáticos como sugiere el New York Times.

Algunas ralentizaciones, si llegan a esos niveles, podrían minimizarse mediante futuras actualizaciones de software. Debido a que la vulnerabilidad se acaba de hacer pública, es posible que aparezcan nuevas soluciones y técnicas para eludir la bajada a nivel de rendimiento dado que habrá más desarrolladores trabajando para resolver el problema.

¿Y ahora qué?

De puertas hacia fuera Intel confía en que Meltdown y Spectre no tendrán un impacto material en el precio de sus acciones dado que son relativamente difíciles de ejecutar y nunca se han utilizado (que sepamos). Mientras tanto, las acciones de AMD se están disparando tras la noticia de que Meltdown, la variante más "fácil de ejecutar", no afectaría a sus procesadores.

Sin embargo, como Google se encarga de subrayar, Spectre es un asunto importante. La ejecución especulativa ha sido la piedra angular del diseño de procesadores durante más de dos décadas. Se requerirá un gran replanteamiento de toda la industria de los procesadores para evitar este tipo de ataques en el futuro. La amenaza de Spectre significa que la próxima generación de procesadores de los principales fabricantes va a ser muy diferente de la actual.

Aun así, es probable que la amenaza de Spectre permanezca con nosotros a largo plazo. Los consumidores están cambiando sus ordenadores con cada vez menos frecuencia, lo que significa que los equipos antiguos que están en riesgo de ser atacados por Spectre podrían estar en uso en los próximos años.

Mientras tanto, ha habido un problema persistente con la actualización de dispositivos Android a la última versión del sistema operativo, por lo que es probable que haya muchos teléfonos inteligentes y tablets sin parches en uso durante bastante tiempo. Así que es bastante probable que los ciberdelincuentes que traten de utilizar Spectre elijan esos dispositivos como sus objetivos.

No es el fin del mundo. Pero podría ser el final de una era para Intel, AMD, ARM y la forma en que se diseñan los procesadores.

Puedes consultar aquí el precio de las acciones de Intel.

Otros artículos interesantes:

Conoce cómo trabajamos en Business Insider.