Los ciberdelincuentes no necesitan tener contraseñas para robar a empresas: así son algunos de los nuevos ataques informáticos, según el conocido hacker Chema Alonso

- Los ciberdelincuentes ya no necesitan robar contraseñas para robar transferencias financieras a empresas.

- El hacker Chema Alonso, CDCO de Telefónica, repasa en un seminario cuáles son las últimas tendencias en el mundo de la cibercriminalidad.

- Desde estafas con IA suplantando la voz del CEO hasta asaltos al correo electrónico sin necesidad de saber la clave.

- Alonso repasa varios casos reales y advierte: los ciberdelincuentes investigan a sus víctimas para preparar sus ataques.

- Descubre más historias en Business Insider España.

Los ciberdelincuentes no necesitan robar una contraseña para atacar a una empresa y sustraer cuantiosas cantidades de dinero.

Es lo que se concluye de un webinar en el que ha participado el conocido hacker español Chema Alonso, jefe de Cliente Digital (CDCO, por sus siglas en inglés) de Telefónica.

El seminario en línea se celebró este verano en el marco del Finance Summit que organizó la tecnológica VMWare para su audiencia en México. La ponencia, que puedes consultar en YouTube a través de este enlace, repasa algunas tendencias en el mundo del cibercrimen.

"Todos los que estáis dentro de una empresa y que gestionáis dinero tenéis que asumir que la probabilidad de que os ataquen es del 100%", apunta el experto en seguridad informática. "Los cibercriminales son cibercriminales y lo que van a buscar es conseguir que su objetivo se cumpla: ganar dinero por medio del cibercrimen".

Leer más: Los 20 delitos más peligrosos que va a crear la inteligencia artificial

Alonso aprovechó parte de la presentación para recordar las diferencias entre hacker y ciberdelincuente: mientras que el primero es una persona con amplios conocimientos que trata de llevar la tecnología "más allá de sus límites", los segundos son verdaderos profesionales que buscan vulnerar las defensas informáticas de una compañía con afán de lucro.

"Los cibercriminales aprovecharán cualquier avance en la tecnología que les sirva para cumplir su objetivo, suelen estar muy informados", detallaba. Tanto es así que, frente a lo que comúnmente cabe esperar —en el mundo de la ciberseguridad es esencial tener contraseñas seguras—, muchos ciberdelincuentes no necesitan de estas credenciales para llevar a cabo sus operaciones.

La ponencia, titulada How Bad Guys Hack Good (Financial) People with State of Art Technology (cómo los chicos malos hackean a la buena gente (financiera) con el estado del arte de la tecnología, en español) repasa con varios casos reales cómo son los nuevos ciberataques que están perpetrando muchos cibercriminales contra empresas.

Así son los ataques a empresas sin necesitar contraseñas

Alonso arranca exponiendo el ejemplo del histórico hackeo a Twitter. Lo que por ahora se conoce de este ataque informático es que unos menores de edad están siendo investigados por haber conseguido acceder a las plataformas de gestión de la red social engañando a un empleado de la compañía.

Una vez accedieron a dichas plataformas, los hackers lograron suplantar a decenas de cuentas de Twitter de celebridades estadounidenses, entre ellas el expresidente de EEUU, Barack Obama, publicando un fraude con criptomonedas gracias al cual lograron defraudar algo más de 100.000 dólares.

Después detalló dos casos reales de los que él mismo tuvo conocimiento directo.

El primero relata la historia de un cliente de una sucursal bancaria que, gracias al grado de confianza que tenía con los empleados de la misma, comenzó a operar su cuenta desde casa y a través de correo electrónico. Esto implicaba que al hacer una orden al banco por correo electrónico, no existía ningún tipo de firma electrónica que validase las operaciones.

Sin embargo, como el cliente y una de las trabajadoras hablaban asiduamente por teléfono, no había mayor problema.

Eso sí: el problema acabó llegando. Un buen día, el cliente se encontró con un correo en su bandeja de entrada. El proveedor del correo le advertía de que alguien había tratado de acceder a su cuenta. Poco después, la empleada de la sucursal bancaria le llamaba: quería confirmar a qué se debía la transferencia de 19.000 euros a un país extranjero que el cliente presuntamente acababa de ordenar.

El cliente no había ordenado nada; un ciberdelincuente había estado leyendo durante días la correspondencia electrónica entre cliente y banco y procuró suplantarlo haciéndose pasar por el cliente incluso por su forma de escribir.

Alonso narra otro segundo caso, algo más sofisticado, y que implica a dos empresas. Se refiere a ellas como la compañía 'A' y la compañía 'B'. La primera es proveedora de la segunda.

Un administrativo se marcha de vacaciones y al regresar se da cuenta de que la empresa 'B' no ha pagado los servicios de 'A' ni en tiempo ni forma. Cuando va a reclamar, la empresa 'B' contesta que ya efectuaron la transferencia: adjuntan comprobantes e incluso los correos electrónicos que se cruzaron... con él, que había estado de vacaciones.

Efectivamente, la transferencia se realizó: a una cuenta bancaria de un país extranjero. Y un ciberdelincuente había conseguido suplantar al trabajador que estaba de vacaciones para recepcionar de forma fraudulenta el pago.

Por qué no se necesitó ninguna contraseña en este ataque

A Alonso le preocupa la cantidad de información que los empleados de una compañía pueden dejar en la red.

De hecho, el hacker de Telefónica tiene una solución propia llamada Dirty Business Card Reader. Este es un programa informático capaz de leer las tarjetas de visita de trabajadores y ejecutivos y, en cuestión de minutos, recabar toda la información que haya disponible en la red sobre esa persona.

Si en tu tarjeta de visitas tienes tu correo electrónico o tus redes sociales, posiblemente pienses que lo haces para que quien la reciba contacte contigo. En realidad, también es una puerta de entrada para ciberataques.

El motivo no es otro que un correo electrónico no es solo una dirección: también es el usuario que pondrás para acceder a los sistemas de tu empresa o para acceder, quizá, a las cuentas en redes sociales en las que la persona en cuestión se haya registrado.

El programa de Alonso es capaz, incluso, de tratar de registrar ese correo electrónico de una tarjeta de visita en páginas o redes al azar para detectar si la persona que utiliza dicho correo tiene cuentas en las mismas. "Te encuentras con cosas muy curiosas. Correos que se usan para registrarse en páginas web de pesca o incluso en páginas web de contactos adultos", reseña el experto.

"En el mundo de la ciberseguridad esto se conoce como Open Source Intelligence. OSINT. Utilizar todas las fuentes que hay en internet para localizar todas las piezas de información de los empleados de una organización. Para tener el mapa de quién trabaja allí y quién es la pieza más vulnerable", continúa Alonso.

Gracias al esfuerzo conjunto de la labor de OSINT —inteligencia de fuentes abiertas— y aprovechando los conocidos como tokens OAuth, los ciberdelincuentes pueden hacer estragos... sin necesidad de haberte robado la contraseña.

Qué es un token OAuth y cómo puede poner en riesgo tu ciberseguridad

Si alguna vez te has dado de alta en un servicio usando tu cuenta de Gmail o de Facebook, has validado tokens OAuth. Si alguna vez has iniciado sesión en una plataforma con una cuenta en cualquier otra red social, también.

Un ejemplo evidente puede ser el de registrarse en Spotify mediante la cuenta de Facebook. Al iniciar el registro en el servicio musical, Facebook te lanzará una pestaña en la que te dirá que Spotify "va a acceder a tu cuenta" con una serie de permisos, como acceder a tus contactos —para que veas qué escuchan tus amigos—, a tu foto de perfil —para tener el mismo avatar en la plataforma—, a tu nombre o a tus datos personales —para asignarte un nick y saber cuándo es tu cumpleaños o correo electrónico—.

Esto es lo que se conoce como token OAuth. El problema es que los ciberdelincuentes son capaces de crear apps falsas y maliciosas con tokens OAuth que solicitan una serie de permisos desproporcionados.

Según detalla Alonso, el empleado de la empresa 'A' que se fue de vacaciones y fue suplantado para recibir de forma fraudulenta un pago de la empresa 'B' tenía su contraseña invadida por una aplicación falsa. El usuario en cuestión había concedido permisos sin ser consciente mediante un token OAuth que daba autorización a los ciberatacantes a leer su correo e incluso enviar emails.

Otras formas de ataque

Uno de los fenómenos más habituales para los ciberataques que sufren empresas es el del ransomware: un colectivo de ciberdelincuentes inocula en las redes corporativas de sus víctimas un programa malicioso capaz de propagarse por todos los dispositivos de la red y encriptar todos los archivos y activos de la compañía.

Para que la víctima pueda recuperar el acceso a sus datos, se verán obligados a pagar un rescate a cambio de recibir el antídoto.

Estos ciberataques con ransomware son una constante desde hace años; y de hecho recientemente lo han sufrido empresas como Mapfre o el gestor ferroviario español, Adif, que incluso sufrió una brecha de datos. Algunos de estos colectivos criminales están extorsionando a sus víctimas: si no pagan, filtrarán todos los datos que, además de encriptar, han robado.

Pero este fenómeno, al ser habitual, es un viejo conocido. Alonso, en su ponencia, detalló algunos ejemplos de ciberataques a empresas.

Aquí entra en factor la inteligencia artificial. Una tecnología en auge. En agosto de 2019 se conoció un singular ciberataque por el cual los criminales habían conseguido suplantar al CEO de una compañía con un desarrollo de IA que era capaz de mimetizar su voz. Así, ordenaron transferencias fraudulentas, según contaba The Wall Street Journal.

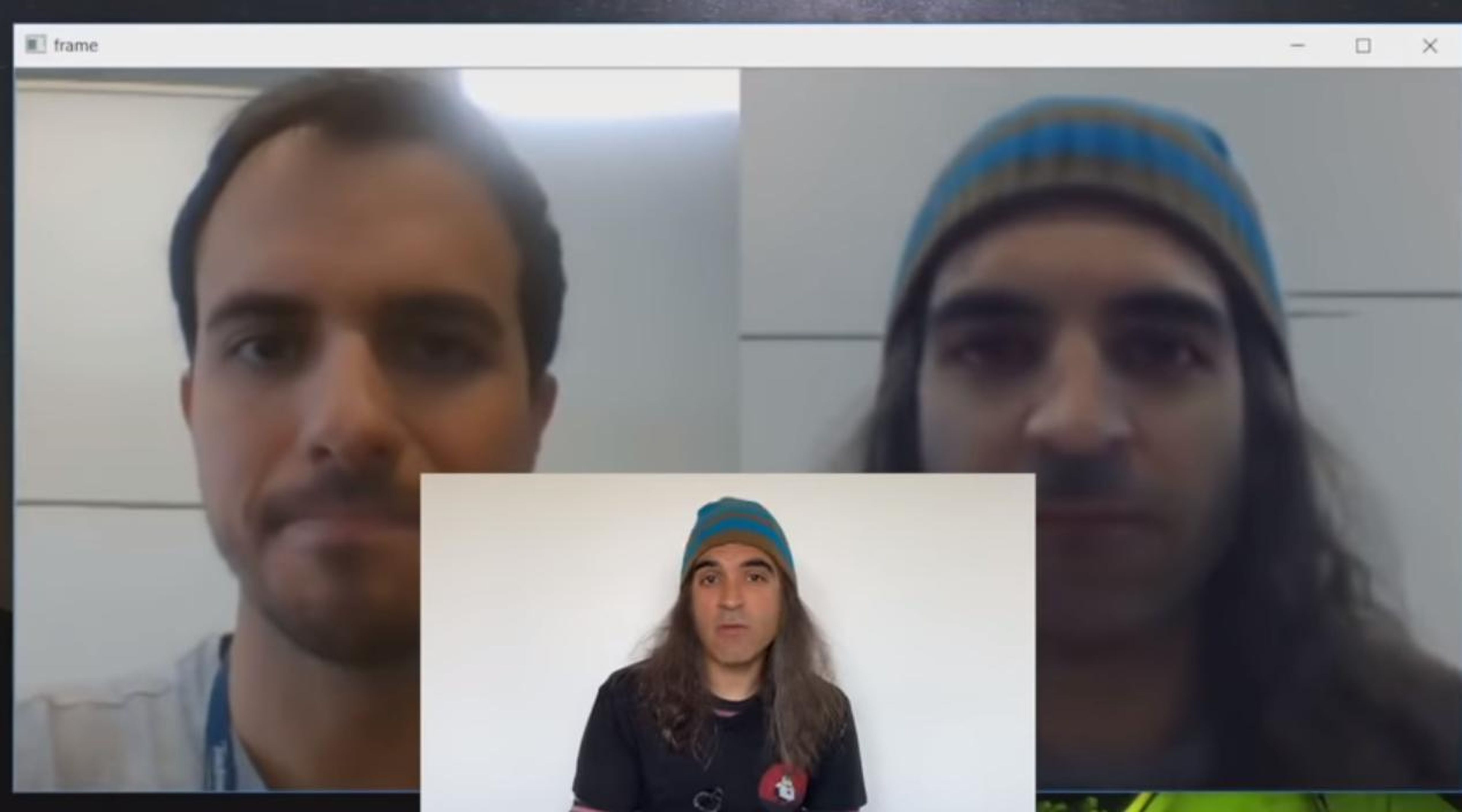

En los mismos términos se podrían ver más estafas incluso en videoconferencias. Chema Alonso enseñó durante el seminario web una demostración de un desarrollo interno capaz de suplantar mediante IA a un compañero suyo por él mismo.

Por esta razón, el conocido hacker español recordó en su intervención que "el sentido común" no basta. "Un solo click y adiós", resumió.

"Tened en cuenta que la seguridad no es algo que se compre y listo. Es algo que hay que trabajar constantemente, en lo que hay que invertir constantemente, y a lo que nunca se va a llegar al 100% de seguridad".

Puedes ver la comparecencia completa de Chema Alonso en este vídeo.

Otros artículos interesantes:

Descubre más sobre Alberto R. Aguiar, autor/a de este artículo.

Conoce cómo trabajamos en Business Insider.