Los hackers están mejorando la forma en la que engañan a la gente para que entregue sus contraseñas: esto es lo que hay que tener en cuenta, según los expertos

Las estafas de phishing en las que los hackers se hacen pasar por figuras de confianza para engañar a la gente para que entregue las contraseñas son cada vez más sofisticadas.

Los expertos en seguridad describen una carrera armamentística entre los servicios que eliminan a los estafadores y atacantes desarrollando nuevos trucos y soluciones.

El phishing va en aumento y ha costado más de 57 millones de dólares de más de 114.000 víctimas en los Estados Unidos el año pasado, según un informe reciente del FBI.

Al contrario de lo que se cree, la mayor parte de las vulneraciones son el resultado de contraseñas robadas, no de herramientas de hacking de última tecnología.

Y lo peor de todo es que estos ataques están en aumento.

Las estafas de phishing, en las que los ciberdelincuentes se hacen pasar por una persona, web o plataforma de confianza para engañar a la gente para que entregue datos personales o información de cuentas, fueron el tipo de delito más común en Internet el año pasado.

Según los datos de Kaspersky, en el segundo trimestre de 2019, España fue el sexto país que más ataques de phishing sufrió en el mundo.

Y a medida que el phishing se hace más rentable, los hackers son cada vez más sofisticados en los métodos que utilizan para robar contraseñas, según Tanmay Ganacharya, director principal del equipo de investigación de seguridad de Microsoft.

"La mayoría de los ciberdelincuentes utilizan el phishing porque es muy fácil. Si puedo convencerlo de que me de sus credenciales, está hecho. No hay nada más que necesite", dijo Ganacharya a Business Insider.

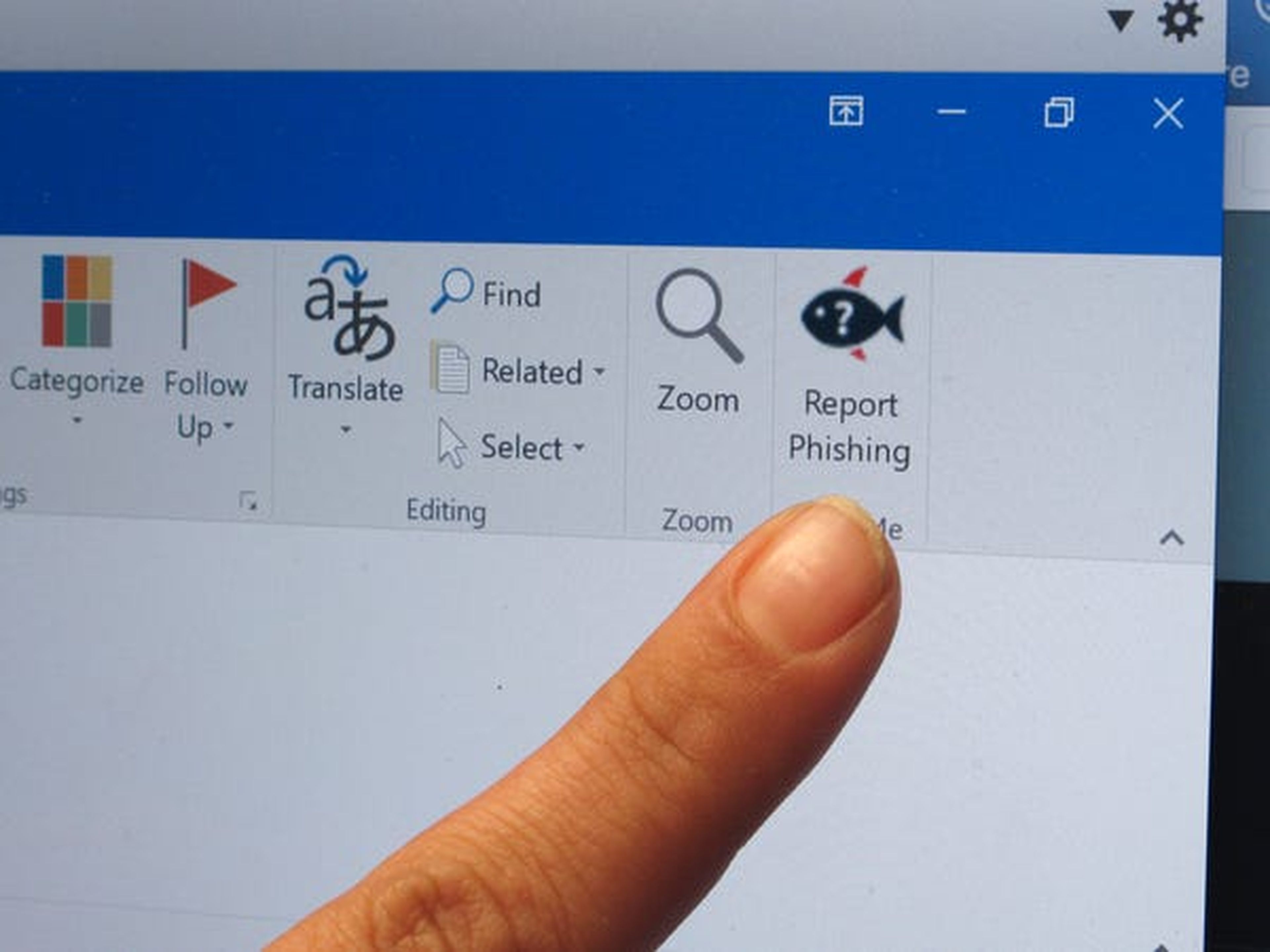

Ganacharya monitoriza las tácticas de phishing para construir sistemas de aprendizaje automático que erradiquen las estafas para las personas que utilizan los servicios de Microsoft, incluyendo Windows, Outlook y Azure, el servicio de computación en nube de Microsoft. Esta semana, Microsoft anunció que comenzará a vender sus servicios de protección contra amenazas para plataformas como Linux, iOS y Android.

Ganacharya habló con Business Insider sobre las tendencias de phishing que su equipo ha observado. Muchas de las tácticas no son nuevas, pero dijo que los atacantes están constantemente encontrando nuevas formas de trabajar alrededor de las defensas como la protección de amenazas de Microsoft. Esto es lo que describió.

Los hackers comenzarán apuntando a los empleados de bajo nivel, y luego se "moverán lateralmente" para comprometer las cuentas de los ejecutivos

Los hackers comenzarán enviando a los empleados de menor rango correos electrónicos que parezcan de confianza, pero que podrían incluir enlaces que los dirijan a un sitio web de estafas que les pida que introduzcan su nombre de usuario y contraseña. Una vez que tienen acceso a la cuenta de ese empleado, pueden usarla para enviar correos electrónicos de apariencia confiable a otros en la compañía.

"Puedes entrar en una red a través de alguien, como un asociado de ventas. Pero a través de eso puedes moverte lateralmente enviando correos electrónicos de phishing a, digamos, el administrador de ese candidato", dijo Ganacharya. "Y luego, una vez que eres capaz de comprometer al administrador, puedes aprovechar el dominio de esa compañía y enviar correos electrónicos al cargo más alto".

Del mismo modo, los estafadores encadenan los ataques de phishing comprometiendo a las empresas pequeñas y vulnerables y aprovechando su confianza con los socios comerciales más grandes con los que trabajan

"En lugar de que el correo electrónico provenga de 'alguien de gmail.com' o de alguna dirección aleatoria, en realidad proviene de un negocio con el que trabajan. En el phishing se trata de ganar la confianza del correo electrónico, del lector, para que haga clic en él. Y si es una cosa de credenciales lo que aparece, simplemente dan sus credenciales", dijo Ganacharya.

Leer más: 3 maneras de proteger tus finanzas personales de los hackers

La vieja táctica de "typosquatting" también está resurgiendo entre los hackers, según Ganacharya

"El typosquatting es grande otra vez", dijo Ganacharya.

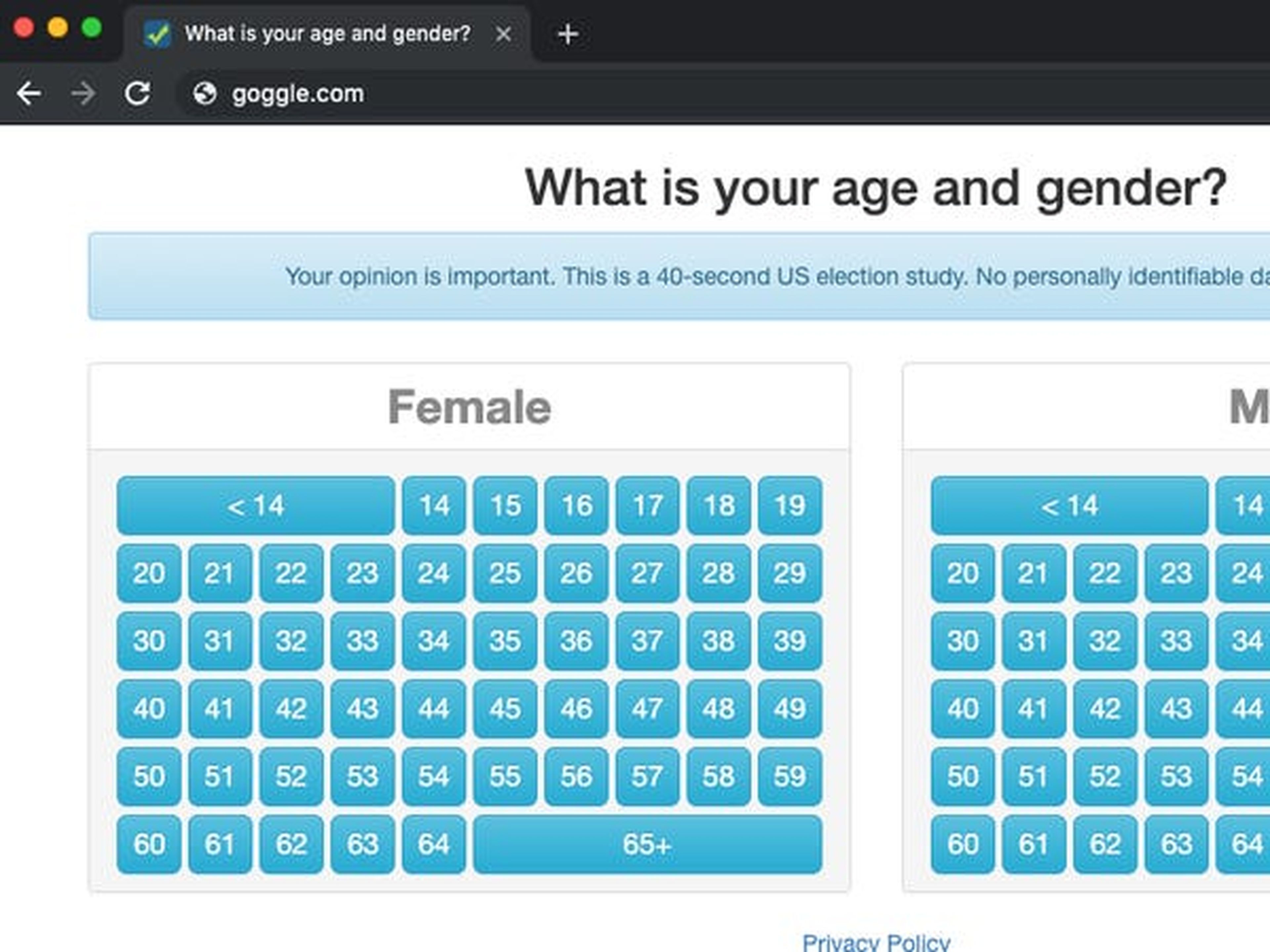

En este esquema de phishing, también conocido como secuestro de URL, los atacantes compran dominios que son leves errores de ortografía de sitios web populares, como goggle.com o yuube.com. La táctica fue un pilar de los primeros días de Internet, pero recientemente ha visto una nueva irrupción.

Los "spear phishers" ponen un gran esfuerzo en apuntar a una persona específica, a menudo creando múltiples páginas engañosas para engatusarla

Los hackers a veces crean falsas páginas de redes sociales o blogs personales para la persona que están usando como objetivo, añadiendo intencionadamente los amigos de sus objetivos en un esfuerzo por parecer más fiables.

Las páginas de credenciales falsas se están volviendo más sofisticadas

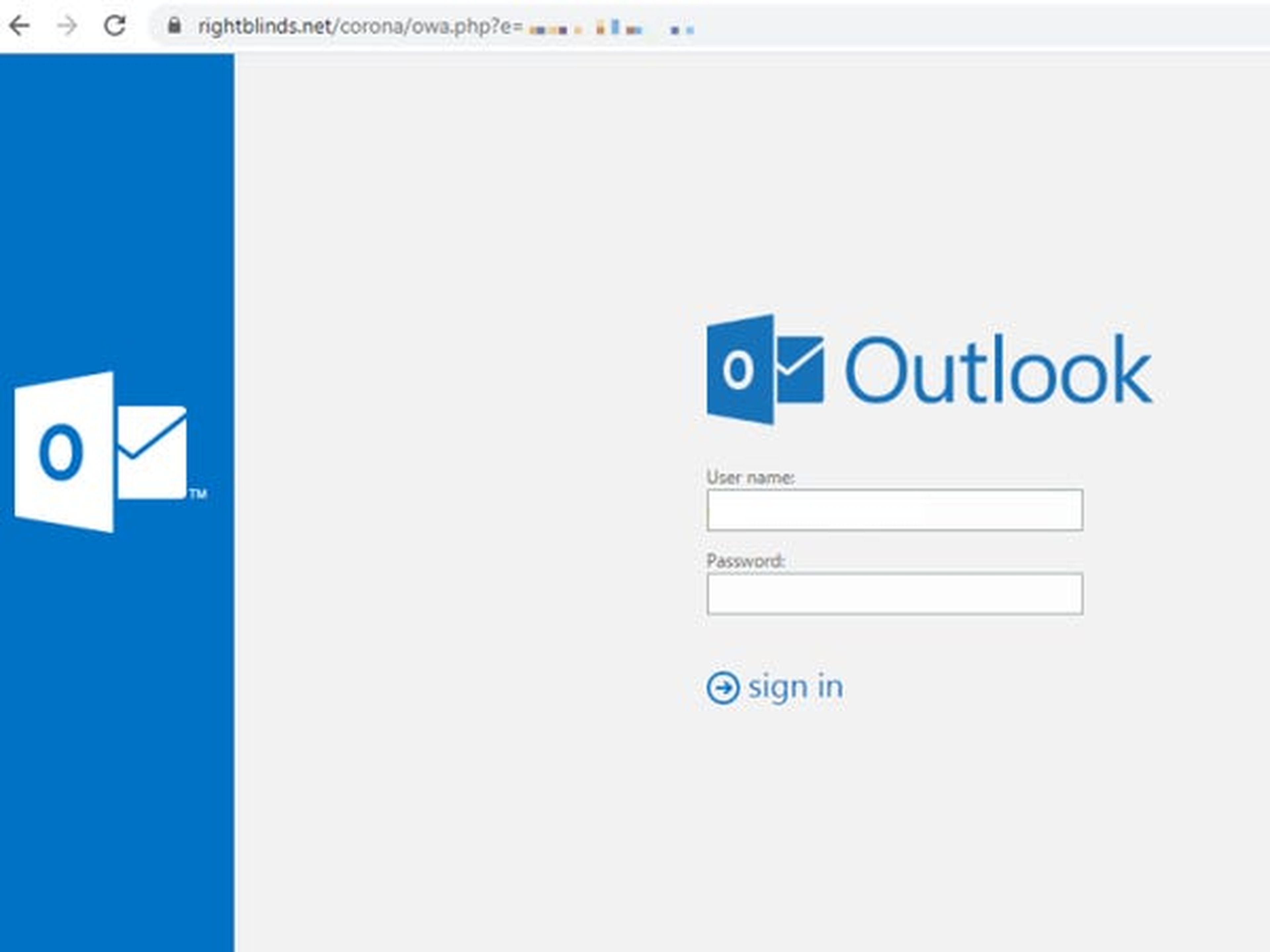

Los hackers regularmente crean sitios falsos que imitan las pantallas de acceso de los servicios de confianza, como las cuentas de correo electrónico.

El equipo de Ganacharya ha construido sistemas de aprendizaje automático que detectan diferencias sutiles en las apariencias de los sitios y los marcan como fraudulentos, pero dijo que los hackers están constantemente construyendo soluciones alternativas.

"Si el atacante creó una página de aspecto similar (a una pantalla de inicio de sesión legítima), pero luego no fue capaz de hacer coincidir una fuente aquí y allá o algo se mueve por un píxel, los modelos de aprendizaje automático pueden identificarlo", dijo Ganacharya.

La industria doméstica del phishing como servicio está en auge, ya que las estafas son cada vez más rentables

Los sofisticados hackers están ahora dispuestos a vender sus servicios a organizaciones específicas, individuos o entidades que quieren robar información a alguien.

Algunos proveedores de phishing como servicio ofrecen redes de robots que hacen proliferar sitios web falsos, mientras que otros venden kits de herramientas de phishing a los clientes, según Ganacharya.

"Si tienes el dinero, puedes ir a comprar un kit de phishing o inscribirte en alguna plataforma que ofrezca este servicio y ellos te construirán todo. Solo tienes que esperar que tu pago sea mayor que el que le pagabas a la empresa de phishing como servicio", dijo Ganacharya.

Otros artículos interesantes:

Conoce cómo trabajamos en Business Insider.