Así debería responder desde dentro una empresa ante un ciberataque, según IBM

- El C-TOC de IBM, un centro móvil de operaciones tácticas y cibernéticas, acaba de llegar a Madrid.

- El centro ofrece una simulación de un ataque cibernético que sirve como programa de entrenamiento cibernético.

- En Business Insider España hemos podido participar en la experiencia de inmersión. Te contamos lo que debes saber en caso de ciberataque.

El Centro de Operaciones Tácticas y Cibernéticas IBM X-Force (C-TOC) ha llegado a Madrid. Este centro móvil está pensado para crear una experiencia de inmersión que sirva como programa de entrenamiento cibernético.

El objetivo de la experiencia es concienciar acerca de los riesgos de un ataque cibernético y capacitar y preparar a los implicados en las diferentes situaciones y etapas delos ataques cibernéticos para garantizar que se actúa de una manera rápida, coordinada y eficaz.

El centro móvil también se podría utilizar para dar apoyo de seguridad a eventos que requieran de "cierta movilidad y suficiencia" como partidos o conciertos, explica Eduardo Argüeso, director de la Unidad de Seguridad de IBM España.

Así mismo, también se está utilizando en entornos académicos para "formar a nuestras futuras generaciones de profesionales", añade Argüeso.

El C-TOC ya ha pasado por Londres, Amsterdam y Dublín y continuará su ruta por Europa para llevar el centro móvil "a la puerta de los clientes".

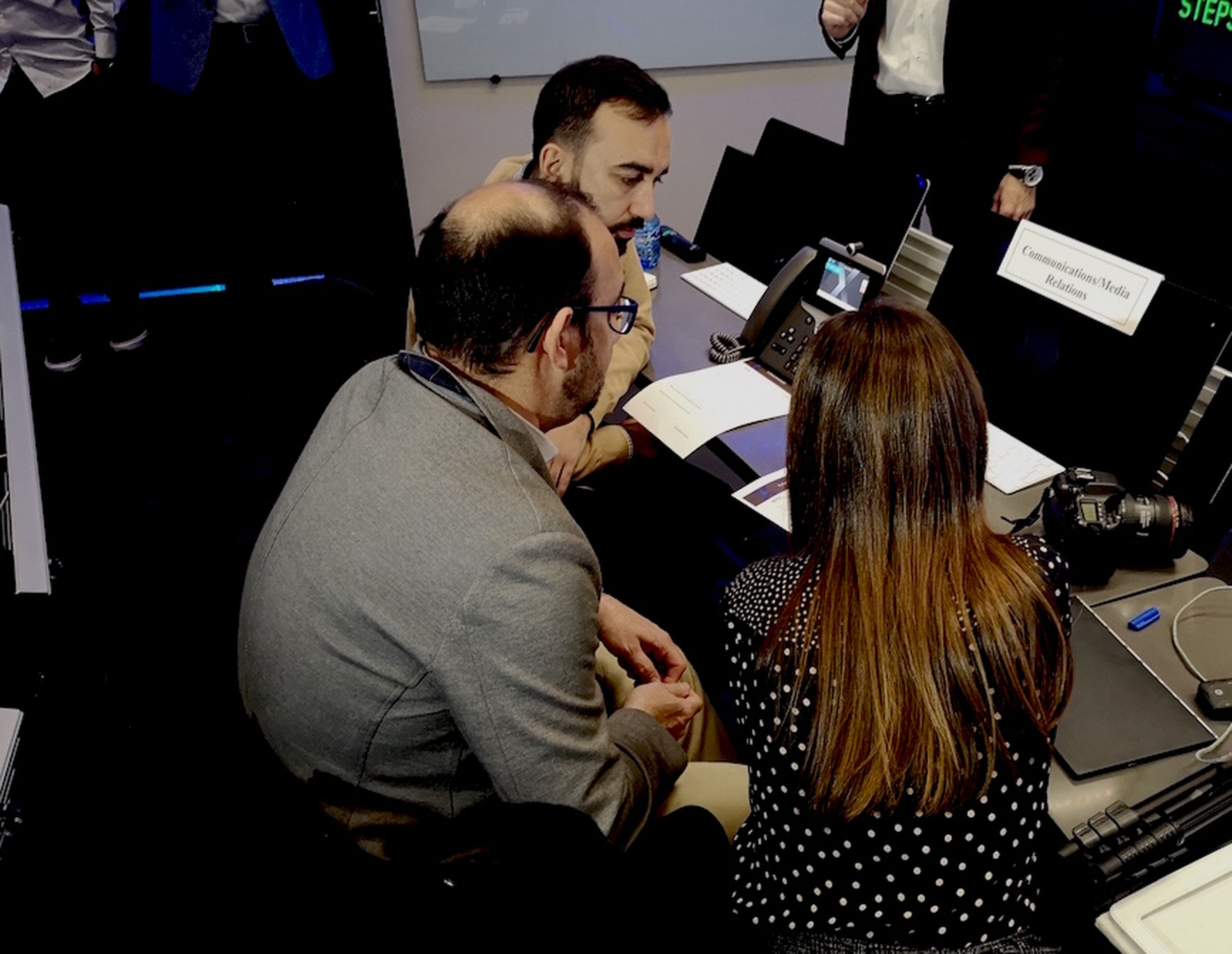

En un encuentro con la prensa, IBM ha ofrecido una simulación de un ataque cibernético en el que los participantes tomaban diferentes roles empresariales en un ambiente de presión.

Business Insider España ha participado del simulacro. A continuación te contamos todo lo qué ocurre y qué debes saber si tu empresa sube un ataque cibernético.

Las empresas están más expuestas de lo que piensas: casi un tercio de las 140.000 vulnerabilidades detectadas por IBM en los últimos 30 años se han detectado en los últimos tres años, según Enrique Serrano de IBM Security

No hay que preparase por si ocurre, sino para cuando ocurra: invertir en prevención es importante, pero hay que centrarse en diseñar una estrategia de respuesta

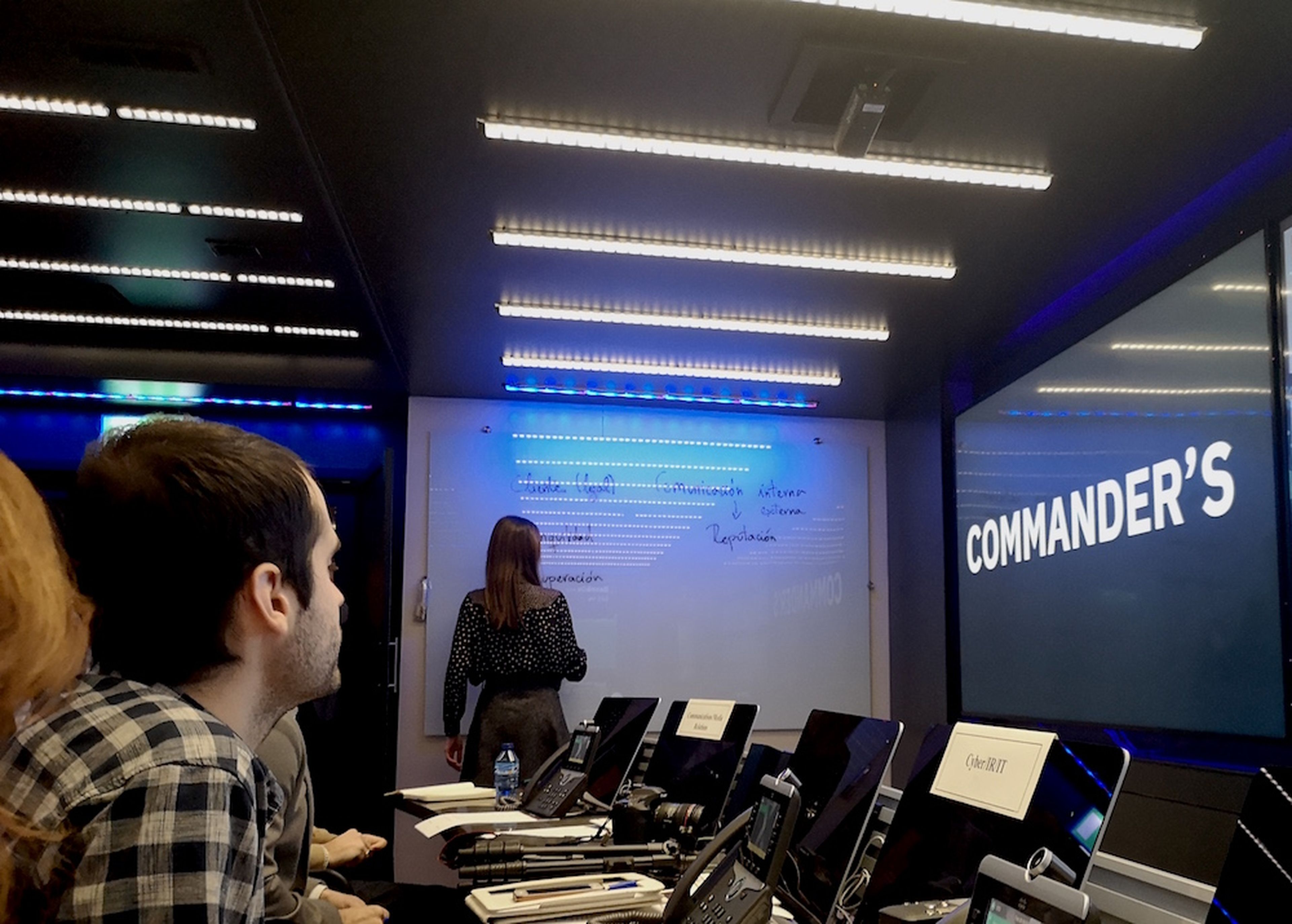

En tu empresa debería existir un "commander's intent": una línea de actuación conocida por todos los empleados que establezca las prioridades en caso de ciberataque

La velocidad lo es todo: las brechas de ciberseguridad que tardan más de 30 días en contenerse cuestan un millón de dólares más que las que se controlan a tiempo

Cuando se produzca una brecha en tu empresa los teléfonos empezarán a sonar...

...y a sonar

Y deberías tener a dos equipos verificando el ataque

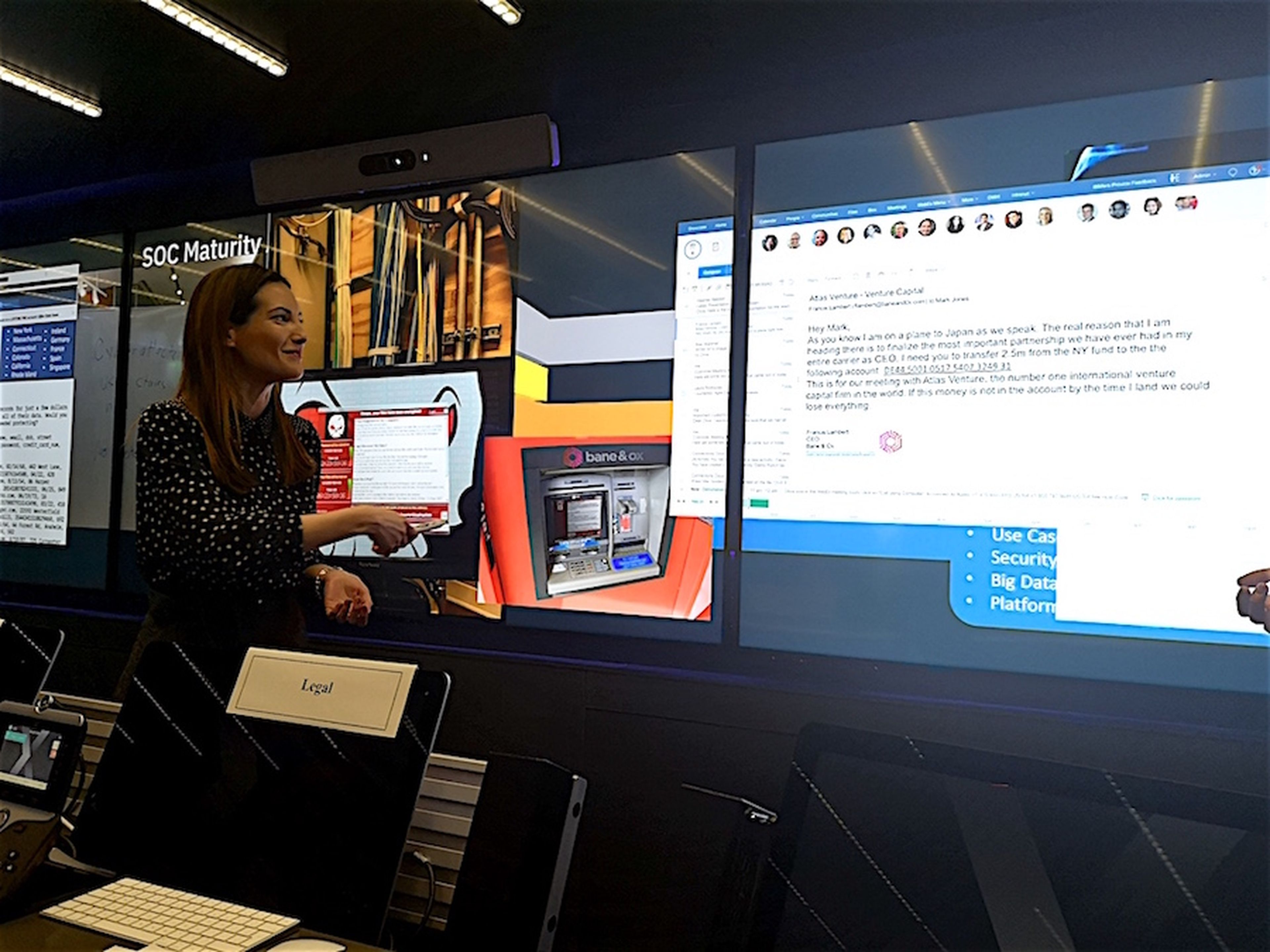

Ayuda tener una herramienta de detección de anomalías en correos y en los equipos

Enrique Serrano destaca la gran cantidad de estafas realizadas a través de emails corporativos personalizados, que consituyen el 45% de los ataques de phishing registrados por IBM.

Ten en cuenta que todo ocurrirá mientras lidias con la prensa, los clientes y los accionistas

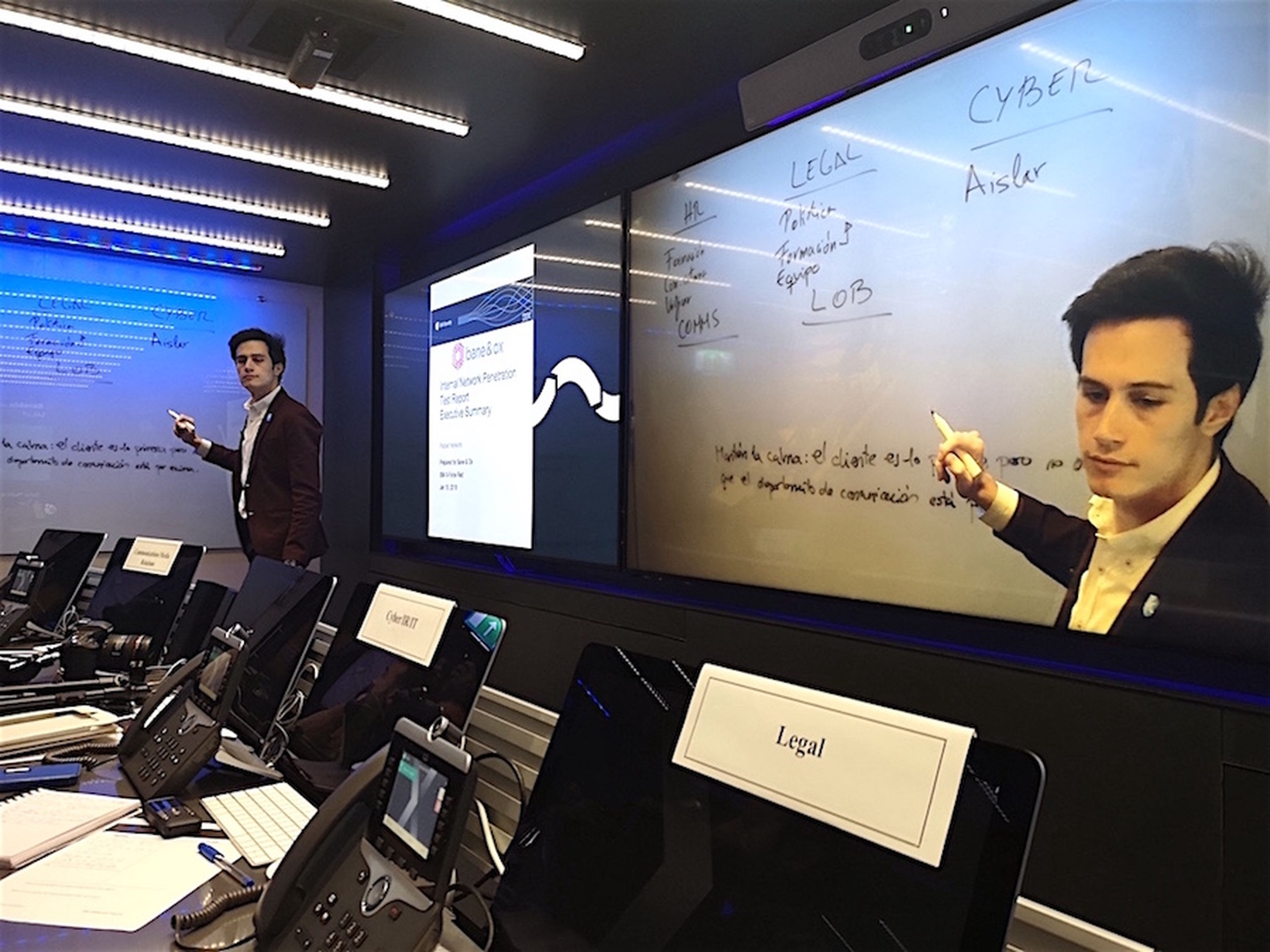

Para actuar de forma efectiva tiene que haber una acción integrada por parte de todos los equipos: la responsabilidad no corresponde solo al departamento de ciberseguridad

Eduardo Argüeso, director de la Unidad de Seguridad de IBM España, asegura que los clientes que han probado la simulación se dan cuenta de la importancia de coordinar todos los departamentos de la empresa en la respuesta y de evitar "los procesos de respuesta compartimentados".

Al final se trata de tomar el control de la comunicación, encontrar rápidamente soluciones y alternativas a los problemas, asegurar los datos de los clientes y ser transparentes

Conoce cómo trabajamos en BusinessInsider.

Etiquetas: ListasCiberseguridad