'Abrir' móviles bloqueados vía Bluetooth: expertos de Tarlogic, empresa española de ciberseguridad, comparten casos de uso de su solución BlueTrust

Getty Images/Nilanka Sampath

- 2 hackers del área de Innovación de Tarlogic, una firma española especializada en ciberseguridad, comparten nuevos casos de uso de su solución BlueTrust.

- Esta herramienta se presentó en marzo y aprovecha el protocolo Bluetooth para extraer datos de sus 'investigados'.

El pasado mes de marzo, expertos de la compañía de ciberseguridad española Tarlogic compartieron sus hallazgos en torno a una vulnerabilidad en las comunicaciones bluetooth que usan día a día muchos de tus dispositivos: desde auriculares inalámbricos a móviles, tabletas y ordenadores.

Entonces, los especialistas de la firma de origen gallego abundaron en cómo su solución, de caer en malas manos, podría acarrear una serie de peligros. Desde el robo de datos personales a la interceptación de comunicaciones privadas.

BlueTrust, el nombre con el que Tarlogic bautizó su hallazgo, se presentó en la RootedCON, el mayor evento de ciberseguridad de España, que se celebró en Madrid el pasado mes de marzo. Antonio Vázquez y Jesús Mª Gómez fueron los encargados de explicar ante un abarrotado auditorio cómo funcionaba esta técnica.

En aquella sesión, los profesionales de Tarlogic explicaron cómo lograron suplantar un dispositivo Bluetooth y, a raíz de esa intercepción, diseñar un mapa de dispositivos conectados y emparejados. De esa forma se rompe uno de los fundamentos del protocolo Bluetooth: la confidencialidad de dichas comunicaciones.

Ten siempre apagado este botón de tu móvil si no quieres que los ciberdelincuentes te desplumen

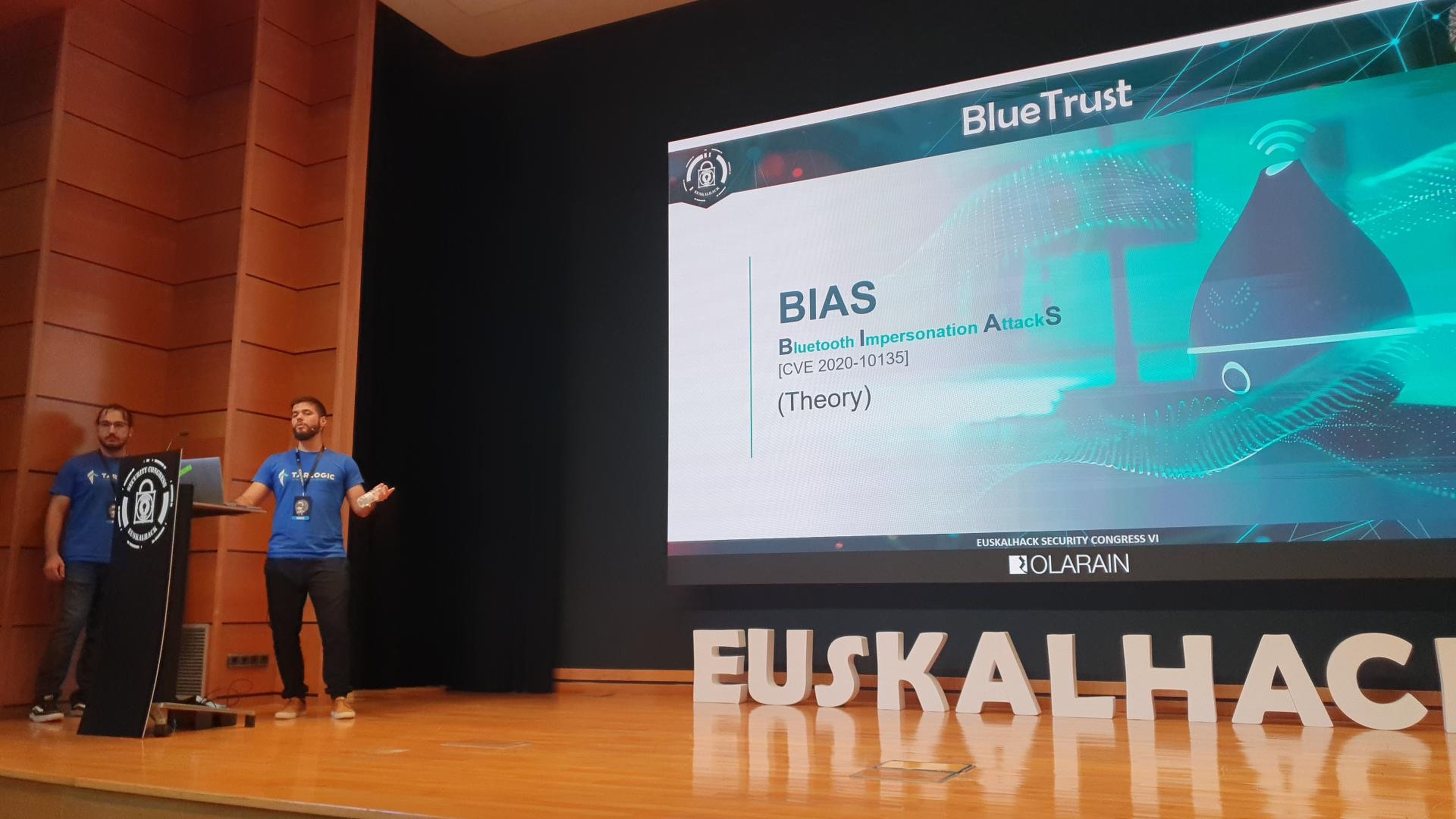

A pesar de los potenciales peligros que entraña esta innovación si cae en malas manos, Vázquez y Gómez han vuelto a subirse a unas tablas para compartir este mismo viernes por la tarde otros posibles casos de uso. Ha sido en el marco de las jornadas EuskalHack que se están celebrando stos días.

Los especialistas en cíber han abordado las claves de su investigación detallando 2 casos de uso más concretos y muy relevantes: el análisis forense y los ejercicios de Red Team. En ciberseguridad, Red Team es el equipo dentro o fuera de una organización que se encarga de probar las defensas de la misma mediante ciberataques contra su propio perímetro.

Una tecnología que ayuda a la policía a extraer datos de un móvil bloqueado

Tarlogic

En el caso del análisis forense, BlueTrust permitiría a los agentes policiales que tuviesen que indagar en la información de un terminal móvil bloqueado poder acceder a los mismos sin contraseña.

Aunque un móvil esté bloqueado, se puede activar su Bluetooth. De esta forma se puede usar BlueTrust para clonar la identidad del teléfono, almacenarla y entonces suplantarlo, obteniendo de esta manera información como localizaciones —así se podría demostrar que el móvil estuvo en determinados lugares, cerca de cerraduras o televisores inteligentes emparejados—.

También se podrían estudiar conexiones de ese móvil analizado con otros terminales de otras personas, para tratar de probar así posibles relaciones interpersonales del sospechoso, y extraer todo tipo de información que lleven las pesquisas a donde sea necesario: desde descubrir posibles desplazamientos a acceder a los contactos o al historial de llamadas del terminal.

BlueTrust para comprobar la ciberseguridad de empresas y organismos

De la misma manera, BlueTrust podría emplearse para perpetrar ataques con el Red Team, ya que los profesionales que formen parte del mismo podrán ver cómo se amplía su superficie de ataque —y, en consecuencia, los especialistas en levantar esas ciberdefensas tendrán que asumir un mayor desafío protegiendo también todo lo necesario—.

Con BlueTrust, los profesionales del Red Team podrían agilizar su fase a la hora de detectar dispositivos vulnerables detectando relaciones entre aparatos a distancia y de forma asíncrona, lo que garantiza incluso más discreción a la hora de lanzar esos ataques.

Con la información que se extraigan de esos dispositivos, los especialistas del Red Team podrán mejorar sus asaltos con técnicas de ingeniería social —por ejemplo, correos con phishing para tratar de que sus víctimas cedan sus credenciales sin ser conscientes de ello— e incluso conocimiento como para perpetrar un ataque físico contra las instalaciones de la empresa a examen.

Vázquez y Gómez han explicado, además, que tanto las herramientas como el código de la investigación BlueTrust será liberado en los próximos meses en un ejercicio de divulgación responsable —responsible disclosure, un término habitual en el sector que se refiere a la revelación de estos hallazgos para que toda la comunidad cíber mejore su capacidad y resiliencia—.

En un comunicado de la propia compañía se desgrana que "la tecnología y los métodos desarrollados por el equipo de Innovación de Tarlogic se pondrán a disposición de todos los usuarios para facilitar que se lleven a cabo nuevos trabajos que permitan seguir investigando Bluetooth, un estándar clave de esta era".

Otros artículos interesantes:

Descubre más sobre Alberto R. Aguiar, autor/a de este artículo.

Conoce cómo trabajamos en Business Insider.