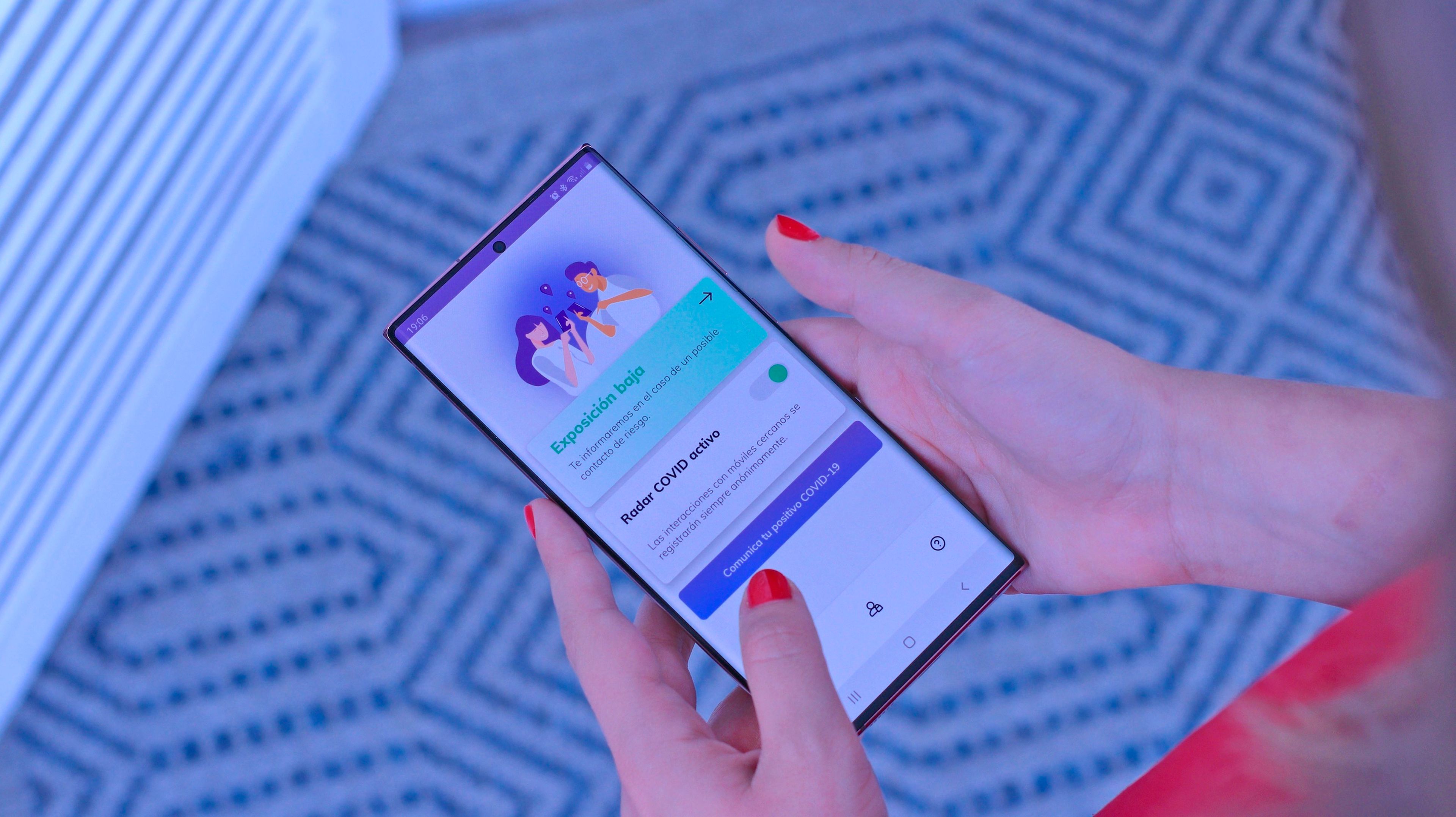

Brecha de seguridad en RadarCOVID: incluso Amazon pudo acceder a los códigos de los ciudadanos que confirmaron su contagio en la plataforma

- RadarCOVID tenía un agujero de seguridad por el cual una persona podía interceptar el tráfico de códigos de la app e inferir quién estaba contagiado.

- Amazon podía también acceder a los códigos de los positivos comunicados en la plataforma, porque la app utiliza un software de la multinacional.

- Descubre más historias en Business Insider España.

Al final no era tan segura.

RadarCOVID ha sufrido un grave problema de privacidad, según ha adelantado este jueves el diario El País. Las apps para ayudar en el rastreo de contactos y detener las cadenas de contagios de coronavirus están implementadas ya en varios países europeos. La mayoría siguen un protocolo desarrollado por Apple y Google que garantiza la seguridad y la privacidad de los usuarios.

Bajo este protocolo, los teléfonos próximos comparten una serie de códigos generados de forma aleatoria para que cada usuario pueda llevar un historial de personas con las que ha estado cerca. Si un paciente da positivo por COVID-19, su médico le entregará una clave que, al introducirse en la app, hará que todos los teléfonos con los que se ha cruzado —a menos de metro y medio y durante más de 15 minutos— reciban una alarma por posible exposición al virus.

El problema es que estos códigos aleatorios pueden interceptarse, en el caso de que un ciberdelincuente pueda acceder al tráfico por el que se transmiten estos códigos. Para evitarlo, muchos gobiernos europeos suben al servidor paquetes de códigos falsos, a fin de que estas claves sean mucho más difíciles de deanonimizar.

RadarCOVID no implementó esta característica hasta que se actualizó a una nueva versión el pasado 8 de octubre. Los servicios sanitarios de las comunidades autónomas comenzaron a implementar esta herramienta tecnológica a finales de agosto.

El diario El País avanza este jueves que, además de un posible ciberdelincuente con capacidad de acceder a ese tráfico de códigos, empresas como Amazon tienen acceso. La razón es que Minsait, la compañía de Indra responsable del desarrollo, utiliza un software del gigante estadounidense para subir los códigos de los infectados al servidor central.

Como explica el periodista Jordi Perez Colomé, aunque estos códigos se generan de forma aleatoria y están cifrados, solo se suben al citado servidor los códigos de infectados. "Quien tenga acceso al tráfico, por tanto, sabe quién lo es".

El Gobierno ha defendido en declaraciones a El País que la vulnerabilidad no se comunicó al público en general porque la brecha tenía "un alcance muy limitado", "dado que podía ser explotada solo por el operador de comunicaciones". El periódico detalla, aun así, que el problema existía y "debía ser reparado".

La Secretaría de Estado de Digitalización e Inteligencia Artificial es la última responsable de la app. También lo fue de comunicarle la existencia de este agujero de seguridad a la Agencia Española de Protección de Datos (AEPD), que se produjo "de algún modo" según ha podido saber Colomé. Además, fuentes de la propia Secretaría de Estado le remachan que la brecha no se hizo pública porque "no ha habido constancia de una violación de la seguridad de los datos personales".

La introducción de códigos falsos se introdujo a principios de octubre y es una de las características que ya se recogía en el protocolo DP-3T que desarrollaron investigadores europeos antes de que Apple y Google trabajasen en su desarrollo propio.

RadarCOVID liberó su código a principios de septiembre, varias semanas después de que se desplegara a nivel nacional. Algunos expertos apuntan en que si se hubiera liberado antes, esta brecha se podría haber subsanado antes.

Otros artículos interesantes:

Descubre más sobre Alberto R. Aguiar, autor/a de este artículo.

Conoce cómo trabajamos en Business Insider.