'Ransomware', criptomonedas, compromisos a la cadena de suministro o IoT: 7 expertos comparten sus predicciones sobre los ciberataques que más se verán en 2022

REUTERS/Steve Marcus

- Ciberataques relacionados con criptomonedas, el 'ransomware' más sofisticado que nunca, compromisos en la cadena de suministros, asaltos al IoT... estos son los fenómenos que marcarán tendencia para los ciberdelincuentes en 2022.

- 7 expertos de la industria española de ciberseguridad comparten con Business Insider España sus predicciones para 2022: los riesgos del metaverso llegarán más adelante, advierten.

- Descubre más historias en Business Insider España.

La transformación digital seguirá siendo explosiva en 2022. Los problemas y amenazas que representan los ciberdelincuentes, también.

Aunque las tendencias para el año que empieza y que han diagnosticado 7 especialistas de la industria de la ciberseguridad española en conversación con Business Insider España puedan parecer continuistas, todos ellos coinciden en advertir que fenómenos como el metaverso o el auge de las criptodivisas abrirán la puerta a desafíos inéditos hasta la fecha.

Por supuesto, el ransomware seguirá cobrando un especial protagonismo en 2022. Los ciberataques con los que los criminales informáticos son capaces de cifrar e incluso robar información de sus víctimas para devolvérselas solo a cambio de un chantaje seguirán creciendo, a medida que este sector sigue profesionalizándose.

De hecho, varias mafias de estos ciberdelincuentes que operan un ransomware se han convertido en auténticas megacorporaciones que se permiten incluso externalizar ciertos departamentos de su operativa a otros criminales.

Pero las promesas del metaverso que ya han enunciado directivos de la industria tecnológica como el CEO de Meta (antes Facebook), Mark Zuckerberg, no son en balde. Los expertos de firmas como ESET, Kaspersky, Avast, S2 Grupo o Tarlogic detallan a este medio que el auge del NFT o la popularidad creciente de las criptodivisas también amplían la superficie vulnerable de ataques.

Se ha preguntado a especialistas como Rafael Rosell, director comercial de la española S2 Grupo; Daniel Creus, analista de Kaspersky; Alejandro González y José Lancharro, de la también española Tarlogic; Eusebio Nieva, director técnico de Check Point en España; a Luis Corrons, evangelista en Seguridad de Avast; y a Josep Albors, director de Investigación y Concienciación en ESET España.

Estas son sus respuestas.

Los ataques relacionados con criptomonedas crecerán exponencialmente

Ocurrió hace tan solo unas semanas en Tarragona. Una pareja de españoles fue detenida después de haber 'secuestrado' una veintena de ordenadores de exposición en superficies como El Corte Inglés o Mediamarkt. Se acercaban a los portátiles de alto rendimiento y cuando los trabajadores de la tienda se despistaban, inyectaban un malware con un pendrive.

Después, controlaban todos esos ordenadores con el móvil y los ponían a minar criptomonedas.

La minería de criptomonedas no es un fenómeno nuevo. Se trata de una práctica que requiere de una importante capacidad de computación para romper miles y miles de líneas de código cifrado. La recompensa puede ser escasa, o no llegar nunca. Pero si esa capacidad de computación la asume un tercero sin que este lo sepa, puede ser un negocio muy rentable.

La posibilidad de secuestrar dispositivos para ponerlos a minar criptomonedas no es nueva. Se llama criptojacking, y lo que sucedió en Cataluña fue un singular episodio de este tipo de ciberataque con un evidente componente físico. Pero estos incidentes pueden ocurrir en la red, y de hecho ocurren. Ahora se está trasladando al cloud.

Imagina apenas hacer uso de la nube de tu proveedor y que a final de mes te llegue una factura de más de 20.000 euros porque, sin saberlo, uno de tus servicios se había visto comprometido y se había puesto a minar criptomonedas.

Según expertos consultados, ocurrirá mucho más en 2022. Será una de las tendencias del año, explica Eusebio Nieva, director técnico de Check Point para España y Portugal. "Los ataques de criptominería serán muy abundantes, aunque no tan dañinos" si se comparan con fenómenos como el propio ransomware.

De hecho, Nieva destaca que "con la vulnerabilidad de Log4j ya hemos visto que los criptomineros han aprovechado su explotación". "Al final, la criptominería es rentable cuando no emplean sus propias infraestructuras. Si puedes utilizar la infraestructura de otro y que el coste lo asuma otra persona, se torna un negocio todavía más rentable".

Luis Corrons, Security Evangelist en Avast Software, ratifica las predicciones de Nieva. Él también ve "mucho potencial de crecimiento" en "todo el tema de las criptomonedas". "Se están poniendo muy de moda y cada vez hay más gente operando con ellas o minándolas. Habrá un mayor número de ataques de diferentes estilos, pero todo para lo mismo: para hacer dinero".

El 'ransomware', más allá de Windows: seguirá siendo el tipo de ataque más habitual (y lucrativo)

REUTERS/Steve Marcus

Si una analogía con la curva de contagios en plena pandemia todavía es útil, basta decir que la 'curva' del ransomware está lejos de aplanarse. Así lo explica Corrons, de Avast. "No ha llegado al máximo". Es más, vaticina "actualizaciones y nuevos avances". Una de las sofisticaciones que el ransomware tendrá es especialmente peligrosa: ataques más allá de Windows.

El ransomware sigue siendo hoy por hoy el tipo de ciberataque más prevalente. Es, con diferencia, el más lucrativo para los criminales. Los delincuentes atacan una red para cifrar sus archivos, después exigen un rescate a su víctima para que esta pueda recobrar la normalidad con el 'antídoto' a ese cifrado.

En 2020 y 2021 se vieron los primeros ataques de ransomware que incluían la exfiltración de información sensible. El robo de datos para que el chantaje resultase más efectivo: si no pagaban, filtrarían datos personales de trabajadores y clientes.

Lo que Corrons espera del ransomware para 2022 es que este tipo de incidentes se den más allá de en entornos Windows. Que el sistema llegue a dispositivos MacOS o a Linux, lo que podría comprometer a un sinfín de máquinas más.

Por dar una nota positiva, también abraza la esperanza de que los gobiernos de todo el mundo se tomen más en serio este problema.

Josep Albors, director de investigación y concienciación de ESET en España, recuerda que los métodos de las bandas que operan el ransomware se están sofisticando. La industria ya era consciente de ello este año, pero Albors destaca que "ahora hay colectivos que se encargan de desarrollarlo y otros de distribuirlo, y a su vez lo alquilan o venden a quienes tienen accesos vulnerados a víctimas".

"No tiene visos de que vaya a acabar. Surgen cada día nuevos grupos de cibercriminales dedicándose exclusivamente a esto, y es porque les funcione. Es probable que los gobiernos se pongan un poco más las pilas haciendo operaciones 'ofensivas' en su contra", concede Daniel Creus, analista del Equipo de Investigación y Análisis de Kaspersky.

En general, todos los especialistas coinciden en cómo el ransomware seguirá siendo el tipo de ciberataque con mayor prevalencia en 2022. En su informe de predictiva, la compañía estadounidense Palo Alto Networks incide en que este tipo de ataques evoluciona "a varios niveles" y el significado del término "se ha vuelto intangible", pues "abarca muchas técnicas diferentes".

Especialistas como Rafael Rosell, director comercial para la española S2 Grupo, detalla que los sectores más golpeados por el ransomware seguirán siendo industrias críticas como la del transporte, la sanidad, la educación o la Administración. "Mucho ojo con las cadenas de suministros, ya que seguiremos siendo vulnerables si se ven impactadas".

Esto último lo corroboran expertos como Creus, de Kaspersky, o Nieva, de Check Point. Incidentes como la recién descubierta vulnerabilidad en Log4j está permitiendo a muchos criminales hacer su particular "agosto".

La inteligencia artificial, convertida en una valiosa herramienta para los crímenes informáticos

En los últimos meses cada vez se pone más negro sobre blanco las posibilidades que herramientas como la inteligencia artificial ofrecen para la seguridad informática. Detección temprana de amenazas, cuarentena para patrones extraños en redes corporativas, filtrado de correos electrónicos maliciosos...

Pero esta utilidad también la pueden aprovechar los 'malos'. "La IA es una herramienta que los delincuentes también llevan implementando desde hace mucho tiempo. Más tiempo de lo que muchos se pueden imaginar", recuerda Albors, de ESET. "Ahora las palabras de moda son machine learning o zero trust, pero es todo tecnología que se conoce desde hace más de 10 años".

Josep Albors detalla que en ESET llevan aplicando e implementando inteligencia artificial para fines de seguridad desde finales de los 90. "Pero es ahora", expone, cuando se cuenta con la capacidad de computación necesaria para su verdadero despliegue.

Un propósito para la IA en manos de un ciberdelincuente puede ser automatizar y mejorar campañas de phishing. Esos correos con los que los criminales tratan de suplantar a alguien para hacer caer a sus víctimas en un enlace o en un archivo malicioso se han sofisticado, con modelos de procesado de lenguaje natural que simulan la forma de escribir de una persona.

Pero Alejandro González, director del departamento de Ciberseguridad de Tarlogic, una firma gallega de ciberseguridad, va más allá. "Muchas investigaciones que se están haciendo ahora mismo con respecto a la IA o al big data buscan ver en gran medida cómo alterar sus patrones de comportamiento". "Una forma de inyectar algún tipo de código malicioso para ejecutar algún tipo de acción".

Con esa premisa, las posibilidades ya son muchas más. Por ejemplo, imagina un modelo de IA que dictamina quién puede tener acceso a un crédito o no. Ahora imagina que el modelo de IA acepta masivamente las peticiones de crédito de una serie de personas, cuando ni siquiera cumplen con los requisitos. Puede haber sido un asalto de unos ciberdelincuentes.

"Ese ejemplo es perfectamente aplicable: si alguien investiga en ese campo seguro que encuentra fórmulas". Pero Alejandro González se refiere más concretamente a fenómenos que comenzaron a aparecer hace algunos meses y que parece que han caído en el ostracismo, pero él tiene claro que volverán con intensidad.

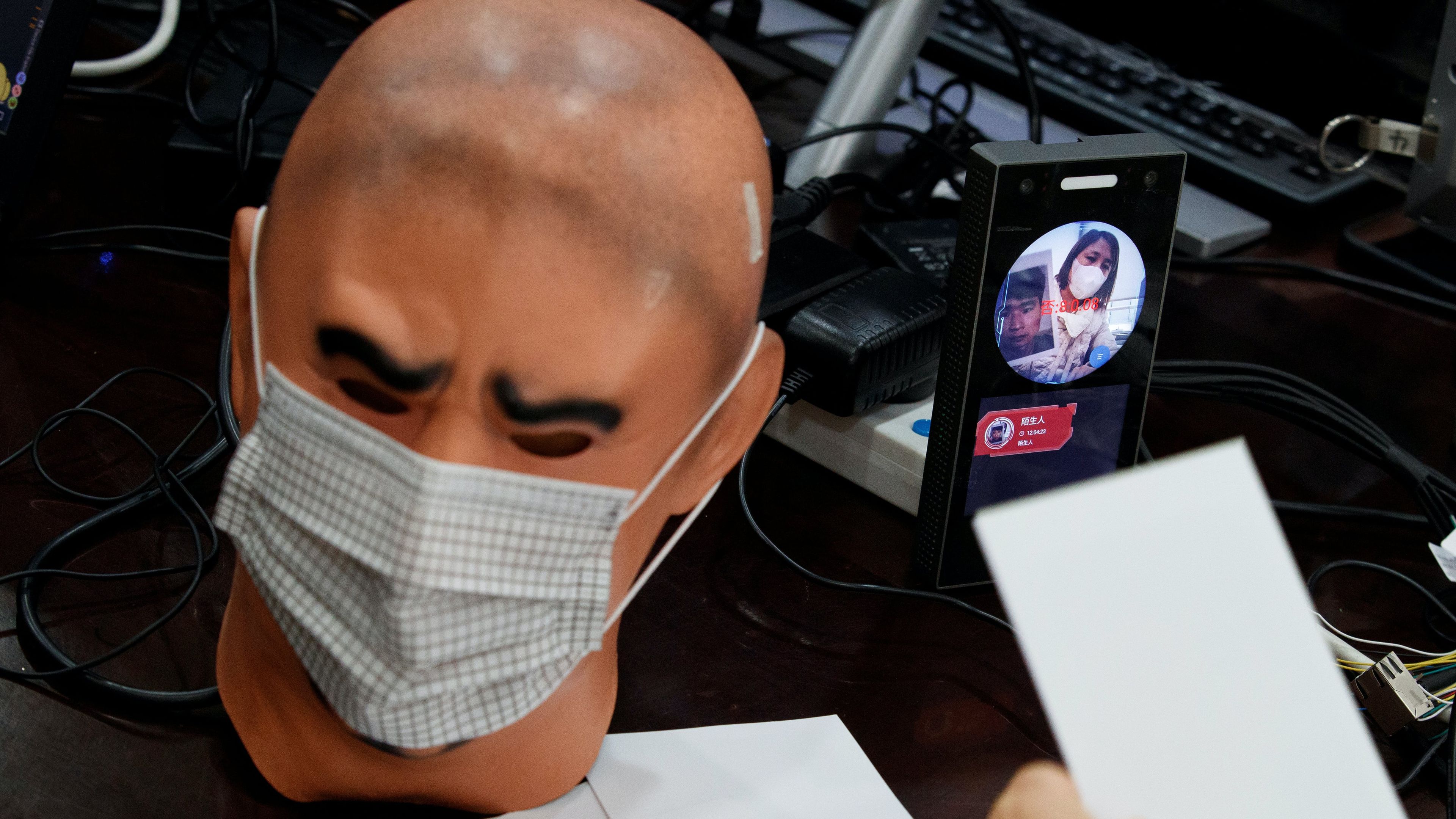

Se refiere a los deepfakes. Los deepfakes son un fenómeno por el cual, mediante una IA, una persona puede cambiar el rostro de un personaje o alguien en un vídeo. Es una tecnología que abre la puerta a engañar, por ejemplo, a sistemas de reconocimiento facial. También hay modelos de IA que permiten a un usuario por la red modificar su voz para suplantar a un tercero.

De hecho, ya en 2020 se descubrieron técnicas (aplicables por ahora solo en entornos muy controlados) un sistema de reconocimiento facial como los que se usan en los aeropuertos.

El desarrollo de la IA también se enfrenta a este tipo de amenazas.

Dispositivos IoT y el teletrabajo: la superficie sobre la que atacar crece

Getty

El internet de las cosas sigue en auge y cada año es más normal contar en casa con electrodomésticos conectados, de la misma forma que a nivel industrial, más allá de los IT, estos productos IoT también se abren paso.

"Venimos avisando desde hace años que en esta tecnología, sobre la que muchas veces no se pone la seguridad en el diseño, se cometen errores. Incrementa la superficie de ataque", apunta Daniel Creus, de Kaspersky. Albors, de Eset, corrobora que es "una tendencia que viene creciendo desde hace varios años".

"Conforme integramos dispositivos IoT en entornos industriales y domésticos, o incluso conectamos dispositivos que hasta hace muy poco eran considerados muy críticos, se abren puertas de entrada, nuevos vectores de ataque", continúa.

Nieva, de Check Point, matiza que todavía no se han visto muchos ciberataques perpetrados a través de un dispositivo IoT, más allá de que a menudo estos artilugios (que pueden ser desde un sensor de temperatura hasta una bombilla) acaban formando parte de una botnetentregando su capacidad de computación a un tercero con fines maliciosos.

"Así, los hemos visto usados para atacar a otros mediante ataques de denegación de servicio". Palo Alto Networks entafiza en su informe que ahora el hogar será el que esté comprometido, una vez que el teletrabajo también ha abierto la puerta de entrada a muchos ciberataques mediante redes domésticas.

Pero Albors, de ESET, también recuerda otro ejemplo de incidente informático que podría volver, al hilo de lo que está sucediendo con estos dispositivos del internet de las cosas. Es el siegeware, cuando los atacantes no buscan perpetrar una incursión únicamente sobre la red informática de su víctima, sino sobre la red que controla el edificio inteligente del que es inquilino.

"Creemos que es algo que volverá a ser tendencia, aunque no sé si en 2022. El siegeware es el secuestro de edificios inteligentes. En muchos inmuebles el acceso, los ascensores o la climatización están controlados y muchas veces no debidamente protegidos. Ya hemos visto casos de propietarios recibiendo mensajes de criminales", señala.

Imagina recibir un mensaje del estilo: "Si no quieres que tus inquilinos tengan problemillas con la temperatura, páguenos un rescate".

Alejandro González, de Tarlogic, también ve otros temas "de robótica o de coche conectado" que serán tendencia el año 2022 para los criminales informáticos. "Cada vez hay más coches eléctricos. Los 'malos' también van a mirar por ahí. IA, coche conectado, IoT. Todos estos casos seguirán en aumento".

Conoce cómo trabajamos en BusinessInsider.

Etiquetas: CriptomonedasTrending, Inteligencia artificial, Ciberguerra, Ciberseguridad, Reconocimiento Facial