9 secretos relacionados con la ciberseguridad que los hackers no quieren que sepas

- El cibercrimen es la actividad delictiva más lucrativa de la actualidad, ya que genera pérdidas de cerca de 500.000 millones de dólares en la economía mundial.

- Incluso mueve más dinero que el narcotráfico o el contrabando de armas, según un hacker y experto en ciberseguridad.

- Por todo ello, hemos recopilado 9 secretos de ciberseguridad que deberías conocer para mantenerte a salvo.

- Descubre más historias en Business Insider España.

Ciberseguridad es sinónimo de dormirse antes de llegar a la tercera sílaba, pero también lo es de lamentarse cuando te roban por internet... aunque a veces es muy sencillo evitarlo.

Por eso, hemos recopilado los trucos más sencillos y más desconocidos de internet (que los hackers no quieren que sepas) para que vayas más allá de los consejos clásicos y descubras cómo puedes protegerte bien al utilizar una red Wi-Fi abierta o qué tipo de fotos no debes subir si no quieres que roben información que es muy valiosa.

Por algo el cibercrimen es la actividad delictiva más lucrativa de la actualidad,generando pérdidas de cerca de 500.000 millones de dólares en la economía mundial, según un estudio de McAfee, como ya hemos publicado.

Alberto Iglesias recordaba que el cibercrimen es una actividad que mueve más dinero en el mundoque el narcotráfico, el contrabando de armas o la trata de blancas, pero muchos no son conscientes de ello.

Leer más: Las contraseñas actuales desaparecerán antes de 2024, según este experto en ciberseguridad

A continuación, 9 secretos de ciberseguridad que deberías conocer para mantenerte a salvo:

Encontrar datos personales (incluso biométricos) sobre ti en internet es mucho más fácil de lo que piensas

Lo elemental ya te lo sabes: debes tener cuidado con la información que publiques en internet, porque pueden acceder a ella muchas personas con fines de muy distinto tipo.

Pero no solo debes recordar consejos de primero de ciberseguridad como no enviar datos confidenciales en un correo electrónico, por mucho que parezca que tu banco te ha escrito solicitándote información, y es que el phishing ahora ha dejado paso a otras maneras de conseguir datos personales privados e incluso comprometidos.

¿Como por ejemplo? Probablemente no sabías que no debes publicar fotos haciendo el signo de la victoria en redes sociales, porque gracias a ellas podrían robar tu huella dactilar.

Si la foto está hecha a la distancia suficiente, es decir, inferior a 3 metros, tu huella dactilar corre peligro, según el vicedirector de Shanghai Information Security Trade Association, Zhang Wei. Y si está tomada dentro de un radio de 1,5 metros, peor: se podría restaurar el 100% de las huellas dactilares de casi cualquier persona.

Estas huellas podrían utilizarse para hacer réplicas de las originales y para registrarse en los controles de reconocimiento de identidad que requieran de la huella dactilar. Por ejemplo, los sistemas de acceso a las puertas y los sistemas de pago.

Por otro lado, recuerda que aunque tus cuentas en redes sociales sean privadas, terceros pueden acceder a tus fotos: un seguidor de una cuenta privada puede localizar la dirección exacta de una foto o vídeo del usuario a través del código fuente de la página, y así puede publicar esa fotografía en cualquier otra página o descargarlo.

Igualmente, los numerosos escándalos destapados en los últimos meses relativos a las redes sociales deben haberte hecho pensar que todo lo que subes a internet, sea a cuentas privadas o no, es público. Así que ojo, no digas que no hemos avisado.

Tus contraseñas no tienen que ser supercomplejas: hay métodos para que resulten efectivas a la vez que fáciles

Getty Images/ filistimlyanin

Debes proteger con contraseñas patrones, huellas dactilares o reconocimiento facial todos tus dispositivos. Esa también te la sabías. Pero a menudo cuesta conseguir que las contraseñas que creamos sean eficaces a la vez que fáciles (y solemos optar por una u otra cosa).

"Yo pienso en una frase y después pienso en cómo mezclar letras y símbolos de manera que tenga sentido y sea fácil de recordar pero muy difícil de adivinar", apuntaba la vicepresidenta (VP) de McAfee, Candace Worley, hace unos meses a Business Insider España.

Así, Worley elige una frase y luego sustituye todas las vocales "a", por ejemplo, por un número concreto, como el 4, o (en inglés) utiliza el número 2 por la palabra "to" o el 4 por la palabra "for" (porque suenan muy parecido).

"Recuerda: 123 no es una contraseña, tu cumpleaños no es una contraseña, cualquier cosa que puedan encontrar en tu página de Facebook tampoco es una contraseña viable, porque si está ahí cualquiera que tenga interés en robar tu información va a poder conseguirla", insistía.

Lo mismo aconseja el asesor ejecutivo de seguridad en IBM Security Etay Maor: crear una "contrafrase" es mejor que crear una "contraseña", sin olvidar que las más difíciles de detectar son aquellas que combinan mayúsculas y minúsculas, símbolos y números.

Leer más: Las contraseñas actuales desaparecerán antes de 2024, según este experto en ciberseguridad

Además, recuerda que hay otros métodos para reforzar a las contraseñas, como la verificación en dos pasos de Google, que te obligará a autorizar desde tu móvil cualquier inicio de sesión en tu cuenta de Google.

Puedes navegar seguro utilizando redes Wi-Fi públicas, aunque creyeras que no

Históricamente hemos escuchado que las redes Wi-Fi abiertas no implementan ningún tipo de seguridad y que los móviles no deberían, siquiera, conectarse a ellas.

Es cierto, pero también lo es que en caso de necesidad las seguimos utilizando: por ejemplo, cuando viajamos a un país extranjero y al llegar al aeropuerto no tenemos ninguna otra para avisar de que hemos llegado sanos y salvos.

Para minimizar el riesgo de usar estas redes (una de las principales vías que usan los cibercriminales para acceder a smartphones, según el Centro Criptológico Nacional), unos pequeños consejos:

- es infinitamente mejor conectarte a una red conocida que desconocida: la oficial del Starbucks donde estás trabajando frente a una de nombre extraño que te aparece mientras deambulas por un centro comercial.

- deja datos sensibles solo en webs HTTPS, ya que aunque la red en la que estés navegando esté buscando robar tus datos, no podrán hacerlo. Sin embargo, en cualquier otro tipo de web les será fácil ver lo que haces.

- desactiva el uso compartido de archivos (en Windows, Panel de control > Redes e internet > Centro de redes y recursos compartidos y en Configuración de uso compartido avanzado, desactiva el uso compartido de archivos, y en Mac, en Preferencias del sistema > Compartiendo, deselecciona todo).

- instalar una VPN es la forma más efectiva de mantenerse a salvo en una red pública, porque encripta los datos de tu ordenador o móvil, haciendo más difícil que cualquiera que opere la red vea lo que haces, o que capte tu información.

- no descargues ni instales nada usando estas redes a menos que sea absolutamente necesario.

- y asegúrate de que tienes tus aplicaciones y software actualizados, ya que las versiones más nuevas habrán acabado con posibles fallos de seguridad presentes en las anteriores.

Igualmente, no olvides que ninguna red Wi-Fi abierta es completamente segura, así que cuanto menos las uses, mejor.

Cifrando así tu dispositivo protegerás definitivamente tus documentos más importantes

El cifrado o encriptado de un dispositivo implica cerrarlo con una llave de seguridad que solo puede abrirse con una contraseña. Como referimos en el segundo punto, es necesario proteger con una contraseña nuestros dispositivos, el cifrado va un paso más allá, poniéndoselo realmente difícil a quien busque hacerse con nuestra información en caso de que, por ejemplo, nos roben el teléfono.

¿Cómo hacerlo? Los usuarios de Windows con BitLocker (salvo si usas Windows 10 Home, que no incluye esta opción), y los de Apple con FileVault2. Los de Android, tendrán que buscar la opción Cifrar teléfono en sus ajustes, mientras que los usuarios de iPhone y iPad pueden estar tranquilos porque Apple cifra automáticamente la información que guardan estos dispositivos.

Cifrar tus dispositivos es uno de los consejos que da el Centro Criptológico Nacional, pero debes tener en cuenta que el proceso es largo de hacer, así que conecta tu móvil al cargador antes de hacerlo, que en muchos casos no podrás deshacer el cifrado a menos que formatees el móvil y que el teléfono puede ir más lento tras el proceso.

Las aplicaciones y juegos gratuitos utilizan tus datos para fines directos o indirectos

Recuerda que aunque parezca que infinidad de redes sociales y otros servicios de internet son gratuitos, Facebook, Google, Twitter o Instagram siempre te exigen facilitar tus datos e información personal para acceder a ellas: estás pagando, aunque no sea en metálico.

Así lo explicaba a Business Insider España el doctor en Derecho y experto en derecho digital José Antonio Castillo: "Facebook no es gratis ni lo ha sido nunca", tras detectar el reciente cambio de lema de la plataforma, del "gratis para siempre" al "rápido y fácil".

"La moneda de Facebook eran y son los datos personales de sus usuarios. Pero nunca ha sido gratis porque los datos valen mucho dinero", explicaba, subrayando que el sector de los datos generó en la UE 257.000 millones de euros en 2014, y que llegará a más de 643.000 millones de euros en 2020 (representando el 3,1% del PIB de la UE), según datos de la Comisión Europea.

Leer más: Facebook cambia de lema: del "gratis para siempre" al "rápido y fácil"

Esto también puede aplicarse a todo tipo de juegos online y páginas web que no exigen un pago previo para acceder a ellas. Las empresas pueden hacer uso de esos datos, incluida la localización de los dispositivos, el sexo o la edad de los usuarios, o venderlos a terceros, tanto a empresas de publicidad como de seguimiento online.

Y este seguimiento se produce tras tanto la aceptación de cookies como por el uso de apps aunque los usuarios suelen desconocerlo.

Estos datos pueden utilizarse para crear perfiles: si la información de una aplicación de ligar, por ejemplo, se comparte con la empresa que también compra la información de una aplicación de banca, pueden esbozarse perfiles en los que se recoja la sexualidad de un cliente concreto de un banco, recoge en este reportaje el Financial Times.

Los altavoces inteligentes y todos los dispositivos conectados son susceptibles de sufrir ataques y, por tanto, pueden robarte información

Por eso, la vicepresidenta de McAfee también recomendaba en la entrevista con Business Insider alejarnos de los altavoces inteligentes, especialmente a la hora de tratar datos sensibles como tu dinero.

"Si vas a usar Alexa en tu hogar, quizá... desenchúfala cuando no vayas a estar en casa por un tiempo, o, si vas a hacer tus gastos, o si vas a tener una conversación sobre tu situación económica, quizá no deberías hacerlo en la habitación donde Alexa esté", recomendaba Worley en una entrevista con Business Insider España.

Estos dispositivos solo recogen el mensaje de voz que el usuario les dé una vez haya pronunciado las palabras de activación (en el caso de los altavoces de Google, Ok, Google, en el caso de los de Amazon, Alexa, etcétera), pero podrían ser objeto de virus informáticos, como también sugería a Business Insider España el investigador y doctor en inteligencia artificial en la Universidad Politécnica de Valencia Javier Palanca en este reportaje sobre la guerra de los altavoces inteligentes.

Otros dispositivos también pueden sufrir, y han sufrido, ataques de este tipo, como las smart TV (en concreto, las de Samsung).

E incluso sin ataques de por medio también se ha demostrado que las smart TV envían información privada de sus usuarios a Netflix, Facebook y Google, en concreto, la ubicación, la dirección IP y el uso que se hace de ellos y los comparten con terceras compañías y plataformas publicitarias, algo que también hacen algunos altavoces y cámaras, según la misma investigación.

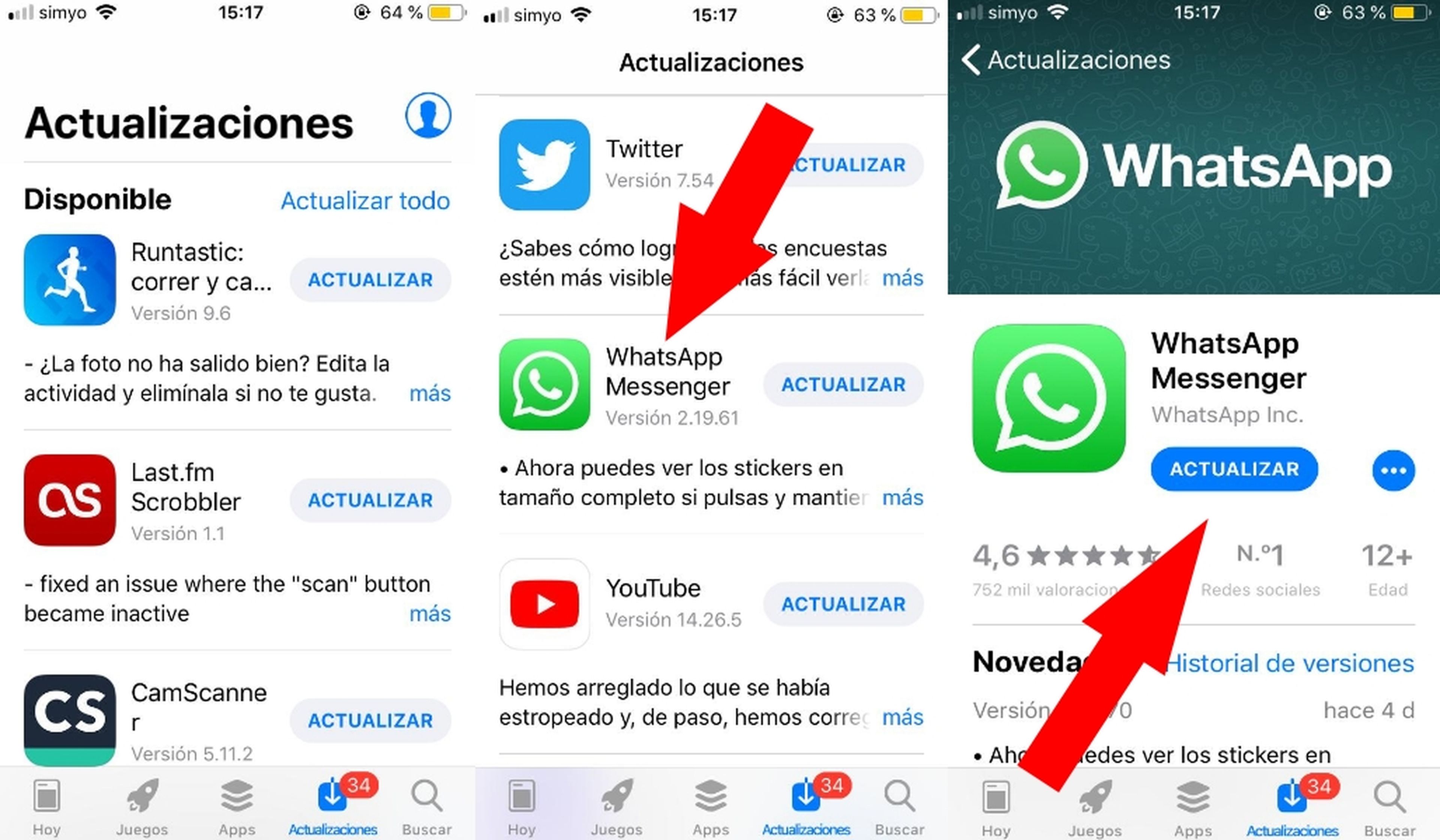

Si no actualizas tus sistemas operativos y apps, estos podrían dejar de ser seguros

En caso de que algún sistema operativo o aplicaciones sufra vulnerabilidades, actualizarlas a la nueva versión mejorada hará que estas desaparezcan, por lo que es importante mantenerse al día.

Hay aplicaciones falsas que podrías instalar fácilmente creyendo que son verdaderas

Analiza cuidadosamente quién es el fabricante de los programas que descargas de internet, puede ser una fuente de virus (en lugar de un antivirus, por ejemplo).

Por ejemplo, más de un millón de personas descargó recientemente una aplicación de Android que intentaba hacerse pasar por WhatsApp.Se llamaba Update WhatsApp y ya no sigue en la Play Store, y no es la primera vez que una app intenta engañar a los usuarios de Android con malas intenciones.

Ten en cuenta el principio del menor privilegio

Quizá tampoco sabías que utilizar un ordenador con permisos de administrador es mucho más peligroso que hacerlo en otra sesión, ya que sitios peligrosos de internet pueden acceder a tu disco duro, borrar todos los archivos y crear un nuevo usuario con permisos de administrador.

Por eso, deberías entrar solo con este tipo de permisos cuando sea estrictamente necesario y debas hacer uso de ellos.

Otros artículos interesantes:

Conoce cómo trabajamos en Business Insider.